信息安全管理

信息安全管理基础

信息:

·企业:对用户的信息保护称为新的关注点

·用户:用户将安全作为选择服务的重要依据之一

·攻击者:不起眼的数据对攻击者可能价值很高,倒逼企业和个人更关注信息安全

信息安全管理:

信息安全管理是组织管理体系的一个重要环节

信息安全管理体系:

组织管理体系的一部分

基于风险评估和组织风险接受水平

信息安全管理作用

·信息安全管理是组织整体管理的重要、固有组成部分,是组织实现其业务目标的重要保障

·信息安全管理是信息安全技术的融合剂,保障各项技术措施能够发挥作用

·信息安全管理能预防、阻止或减少信息安全事件的发生

对组织的价值

·对内

·对外

信息安全风险管理

风险管理:

·概念:

风险-事态的概率及其结果的组合

风险是客观存在

风险管理是指导和控制一个组织相关风险的协调活动,其目的是确保不确定性不会使企业的业务目标发生变化

风险的识别、评估和优化

风险管理的价值:安全措施的成本与资产价值之间的平衡

基于风险的事项是所有信息系统安全保障工作的核心思想

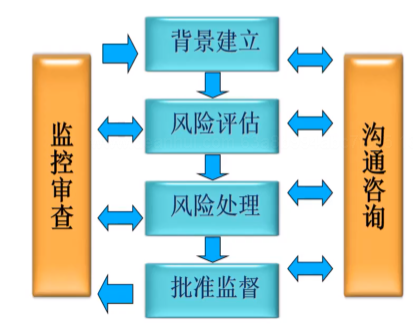

风险管理的基本过程

四个阶段、两个贯穿

背景建立:

背景建立是信息安全风险管理的第一步骤,确定风险管理的对象和范围,确立实施风险管理的准备,进行相关信息的调查和分析

·风险管理准备:确定对象、组建团队、制定计划、获得支持

·信息系统调查:信息系统的业务目标、技术和管理上的特点

·信息系统分析:信息系统的体系结构、关键要素

·信息安全分析:分析安全要求、分析安全环境

风险评估:

信息安全风险管理要依靠风险评估的结果来确定随后的风险处理和批准监督活动

·风险评估准备:制定风险评估方案、选择评估方法

·风险要素识别:发现系统存在的威胁、脆弱性和控制措施

·风险分析:判断风险发生的可能性和影响的程度

·风险结果判定:综合分析结果判定风险等级

风险处理:

风险处理是为了将风险始终控制在可接受的范围内

·现存风险判断:判断信息系统中哪些风险可以接受,哪些不可以

·处理目标确认:不可接受的风险需要控制到怎样的程度

·处理措施选择:选择风险处理方式,确定风险控制措施

·处理措施实施:制定具体安全方案,部署控制措施

监控审查:

监控与审查可以及时发现已经出现或即将出现的变化、偏差和延误等问题,并采取适当的措施进行控制和纠正,从而减少因此造成的损失,保证信息安全风险管理主循环的有效性

沟通咨询:

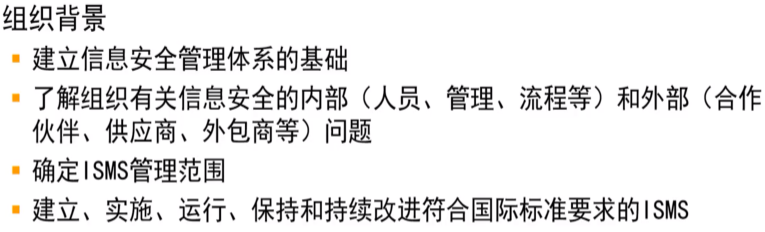

信息安全管理体系建设

信息安全管理 体系

·组织在整体或特定范围内建立的信息安全方针和目标,以及完成这些目标所用的方法和体系。它是直接管理活动的结果,表示为方针、原则、目标、方法、计划、活动、程序和资源的集合

信息安全管理体系建设成功的原因:

信息安全策略、目标和与目标一致的活动;

与组织文化一致的,信息安全设计、实施、监视、保持和改进的方法与框架;

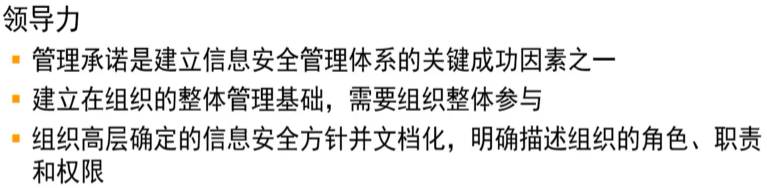

来自所有管理层级、特别是最高管理者的可见支持和承诺;

对应用信息安全风险管理实现信息资产保护的理解

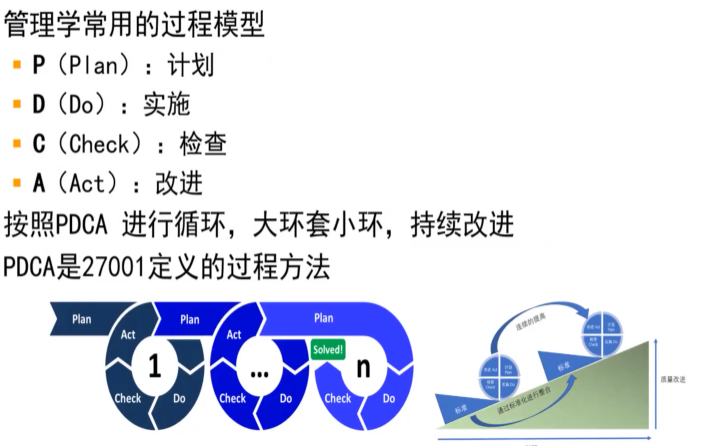

PDCA过程方法:

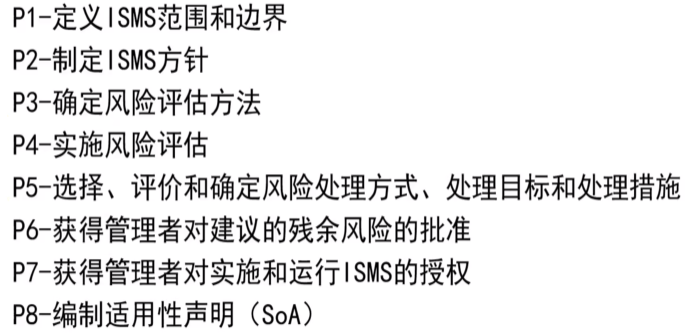

规划与建立:

规划与建立ISMS

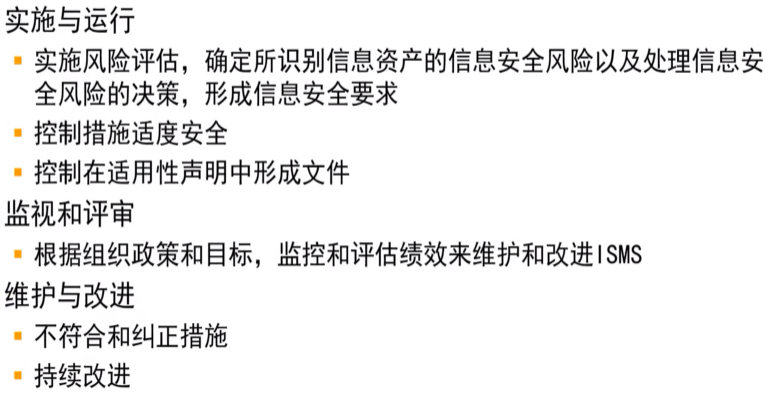

实施与运行

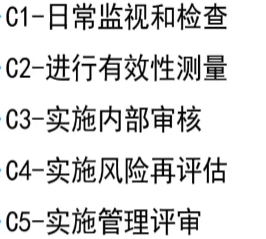

监视和评审ISMS

保持和改进ISMS

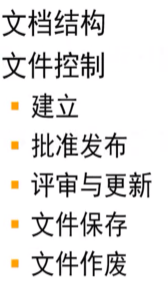

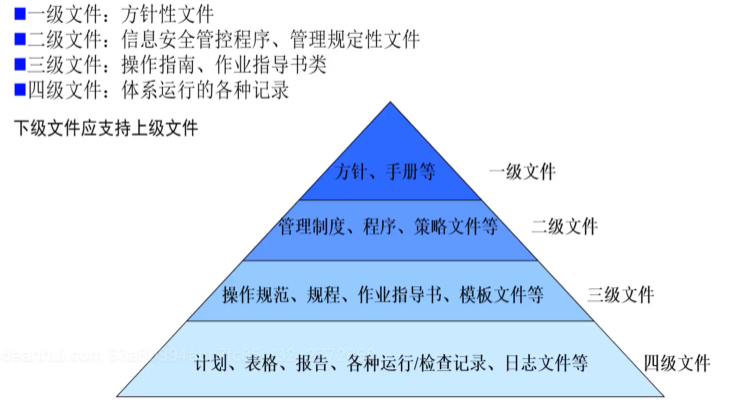

文档化

易于管理和维护的ISMS层次化文档结构

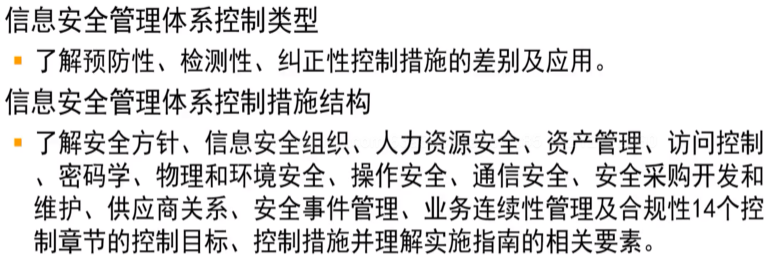

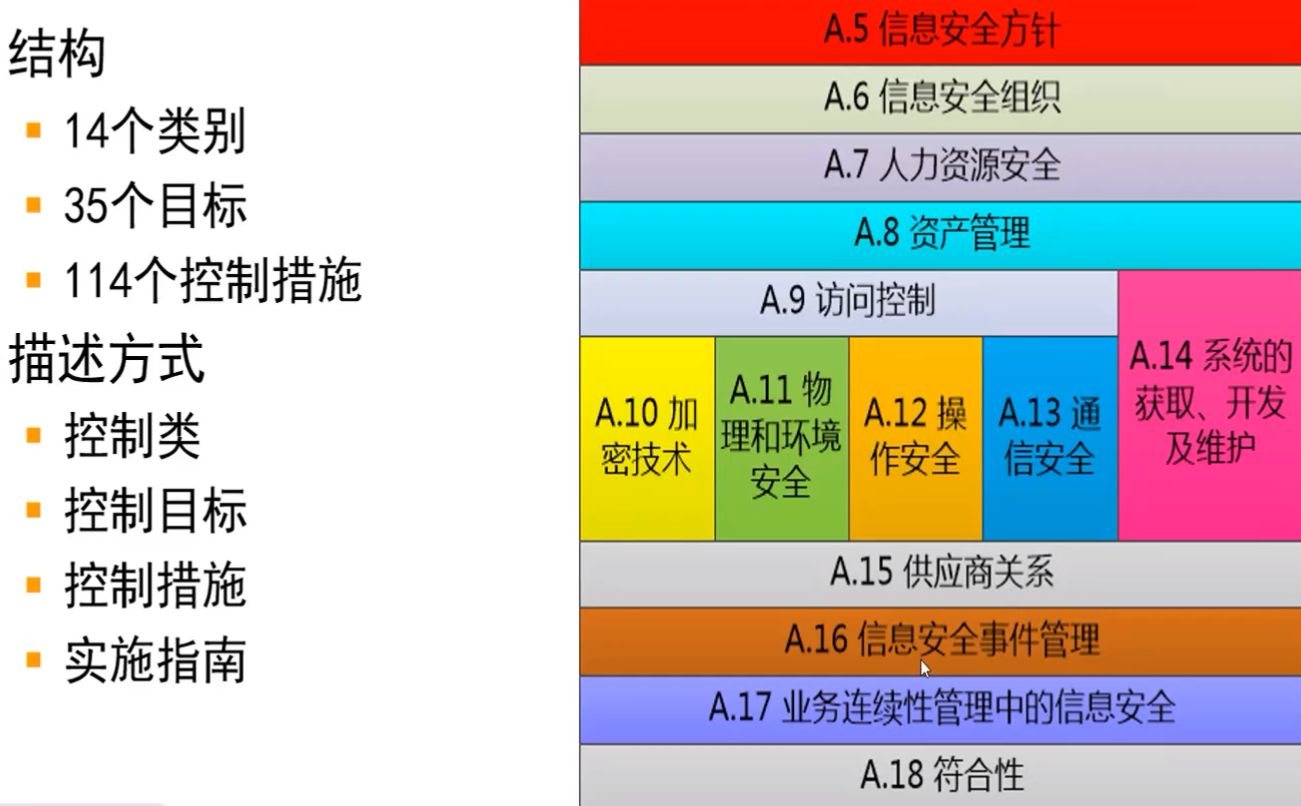

信息安全管理体系最佳实践

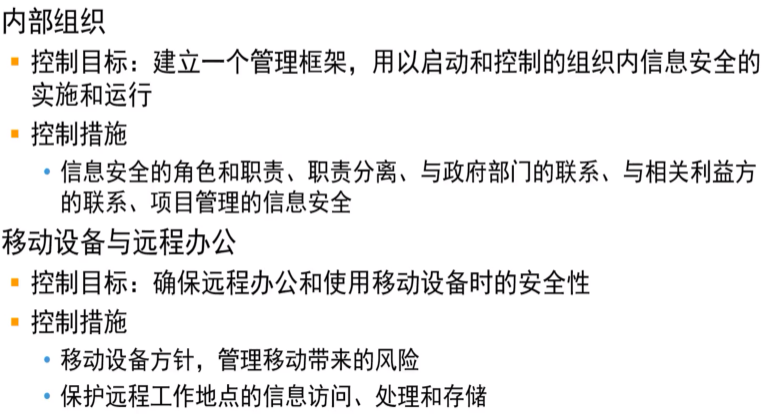

安全控制措施内部结构

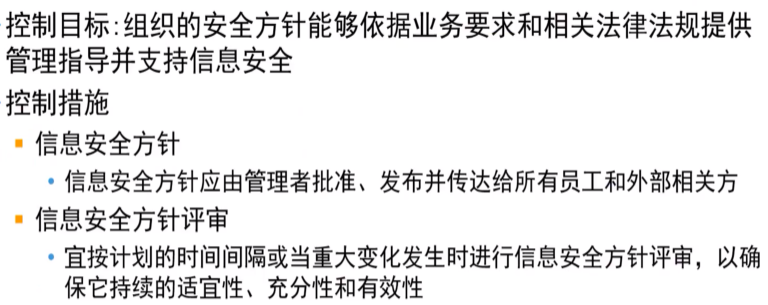

信息安全方针

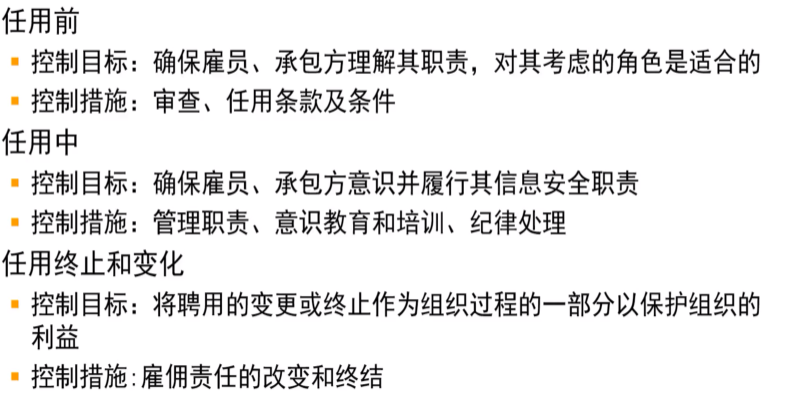

人力资源安全

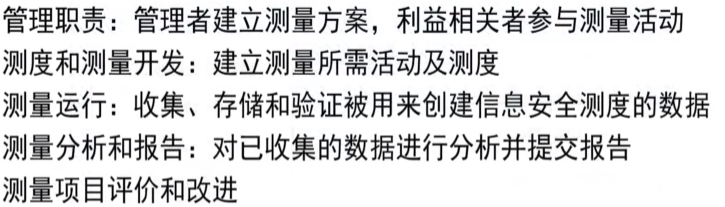

信息安全管理体系度量

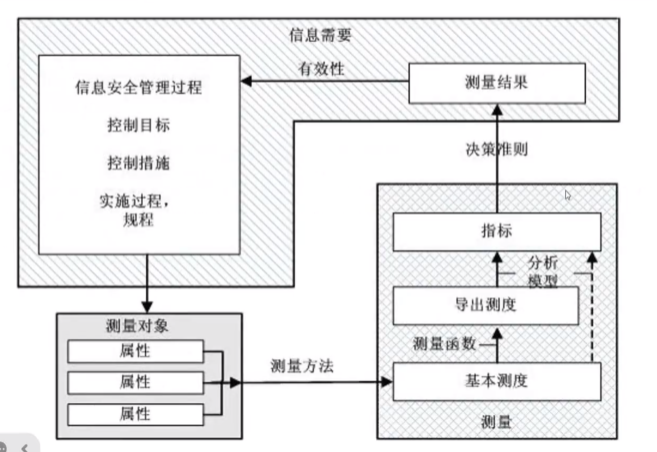

27004测量模型

测量的要求与实现

更新: 2025-03-11 12:24:43

原文: http://www.yuque.com/yuhui.net/network/ov4xmt9efdpv0gvd

评论(0)

暂无评论