信息安全支撑

密码学

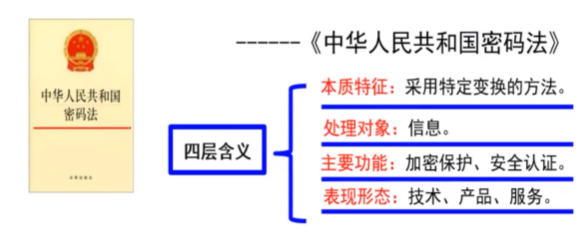

密码:采用特定变换的方法对信息等进行加密保护、安全认证的技术、产品和服务

!:密码不等同于口令

密码=算法

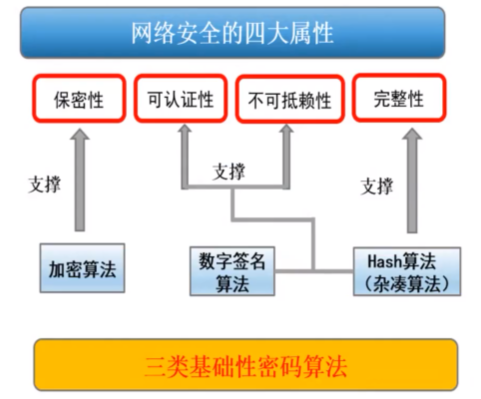

密码是保障网络安全的核心技术和基础支撑

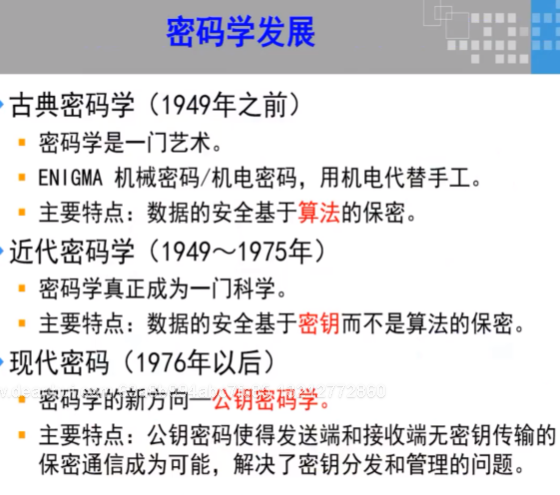

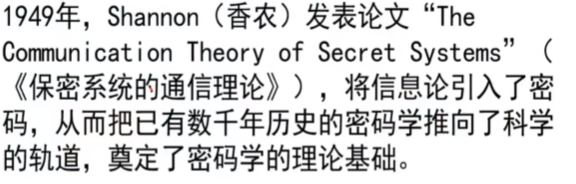

近代密码学

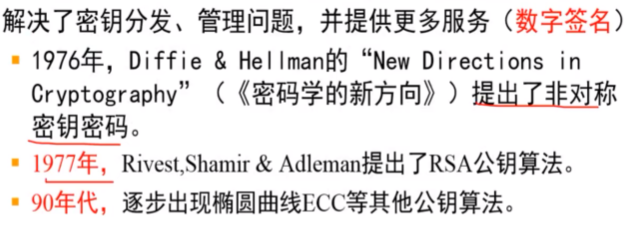

现代密码学

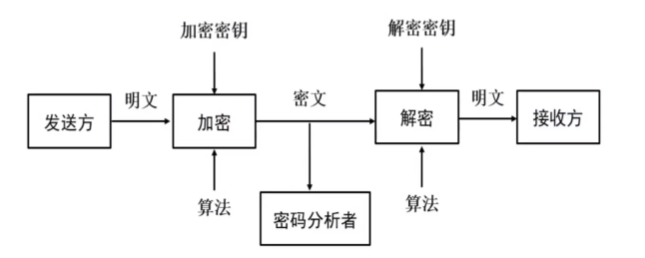

基本保密通信模型

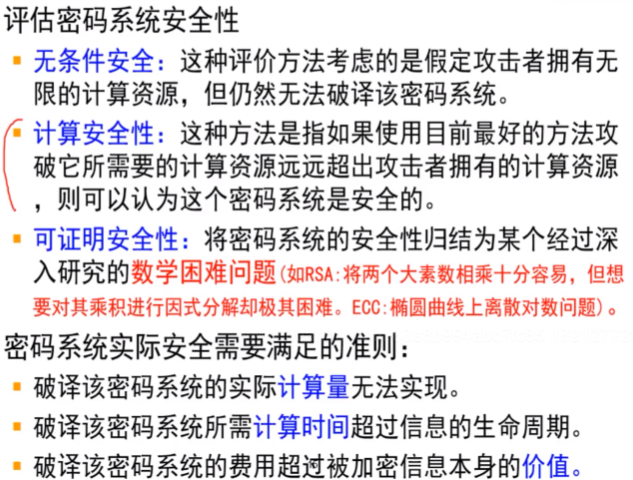

密码系统的安全性

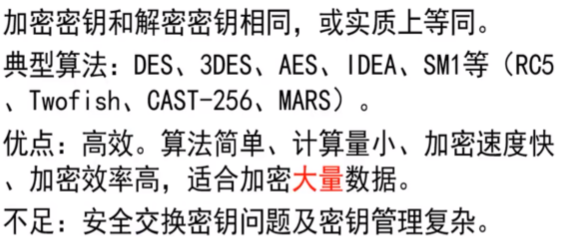

对称密码算法

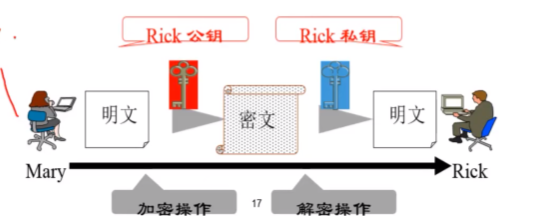

非对称密码算法

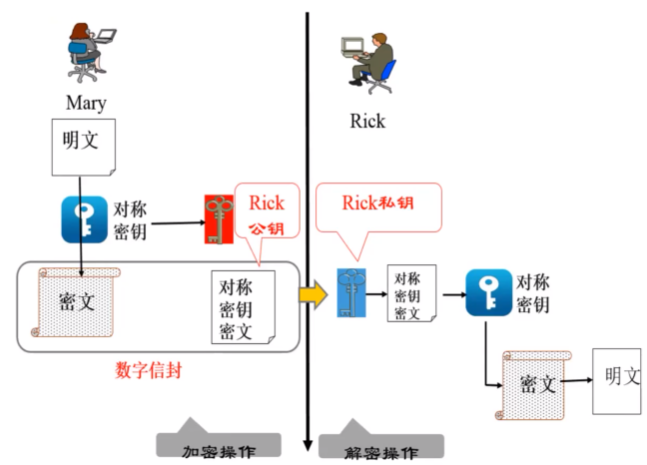

对称加密和非对称加密混合使用场景

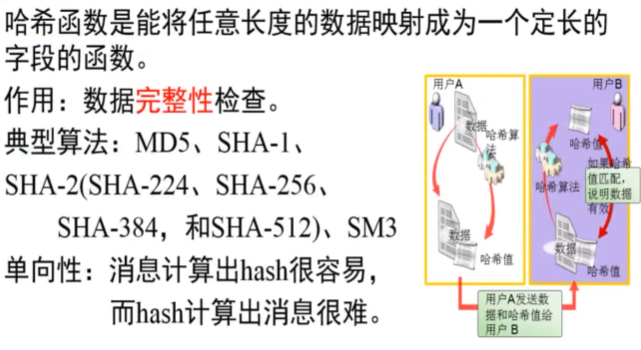

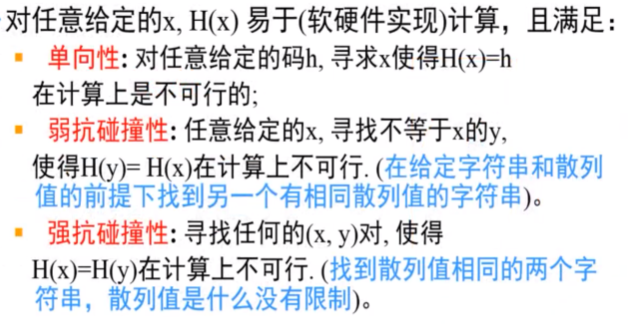

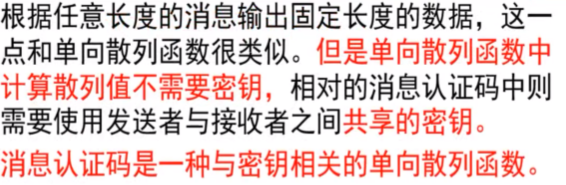

哈希函数

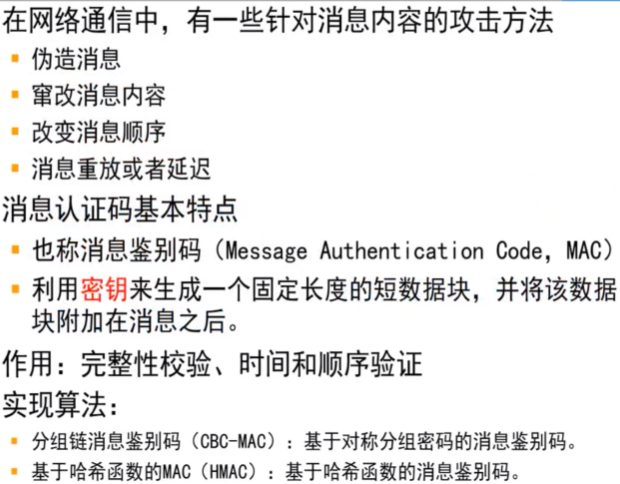

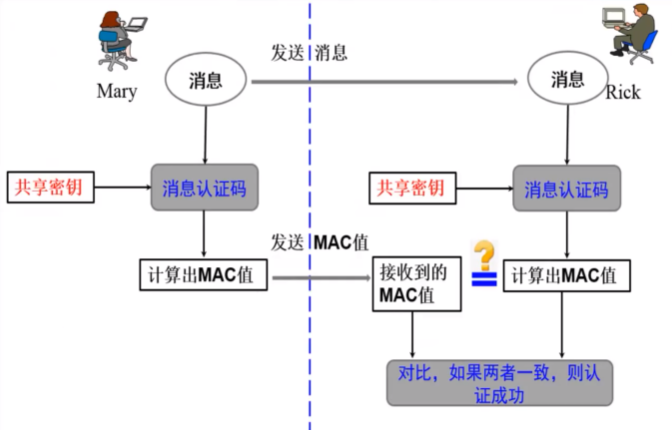

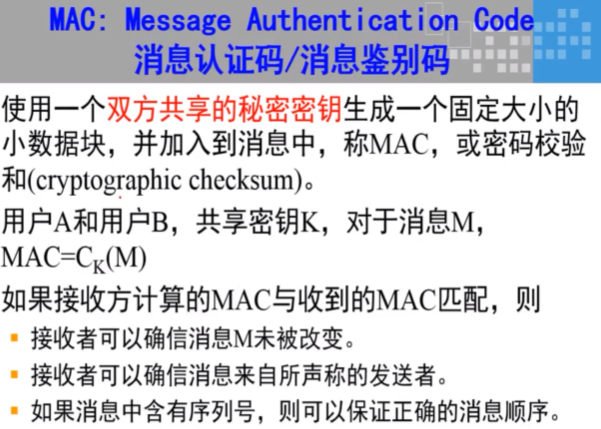

消息鉴别码

MAC的使用场合

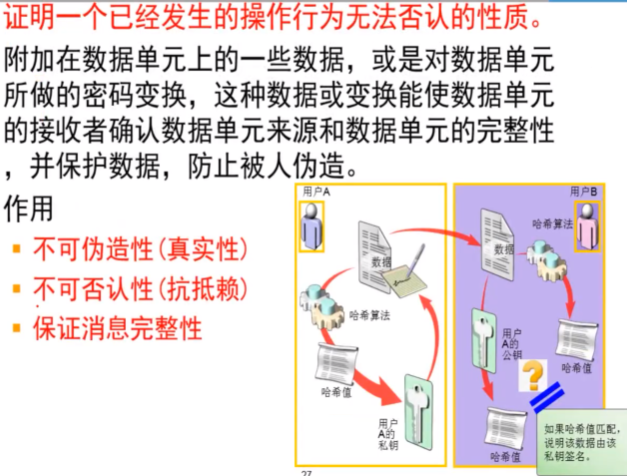

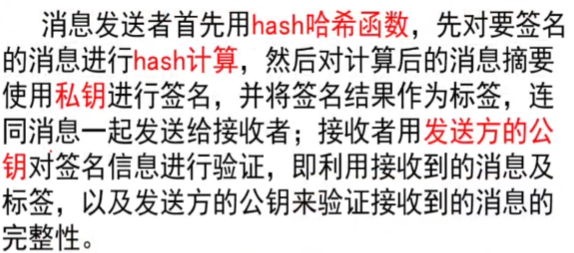

数字签名

数字签名的含义

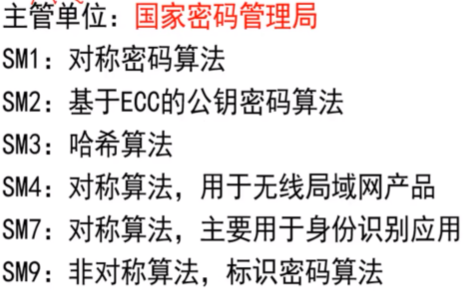

国产密码算法

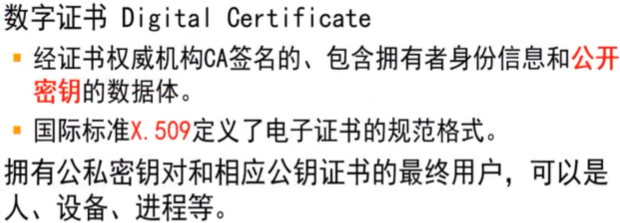

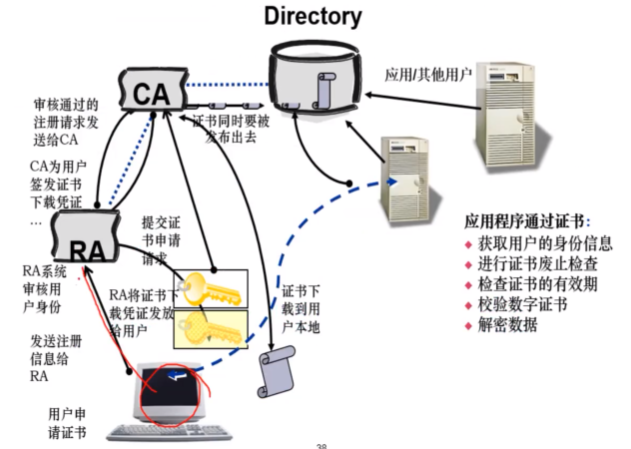

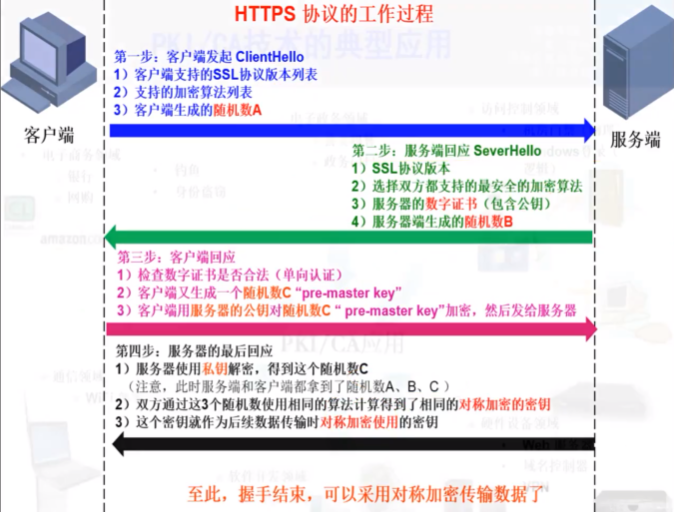

基于密码技术的安全支撑体系-PKI

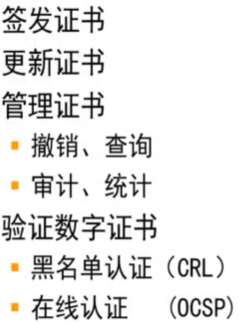

CA:certification authority 认证权威

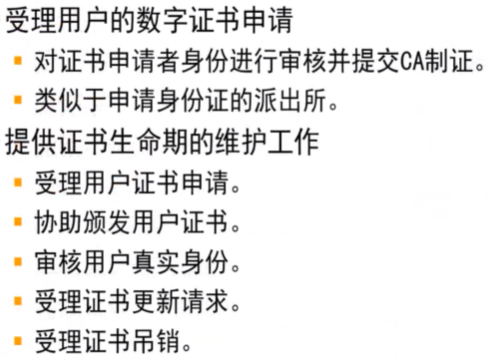

RA:registeration authority 注册权威

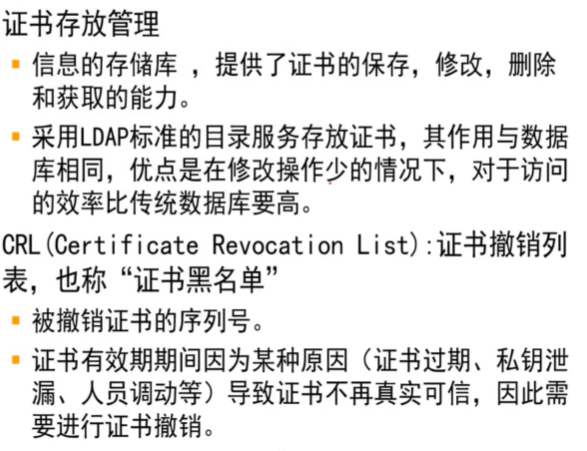

证书库/CRL

终端实体

PKI体系工作流程

身份鉴别

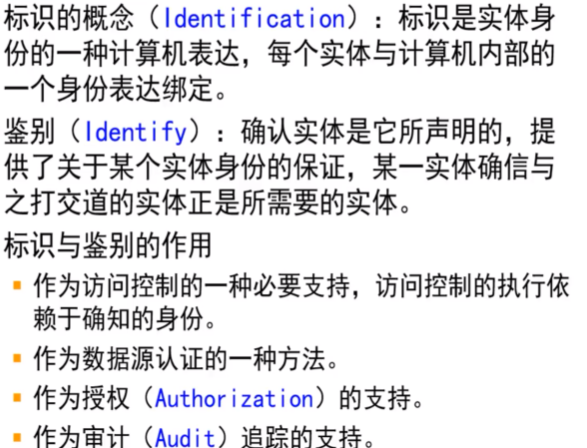

标识与鉴别

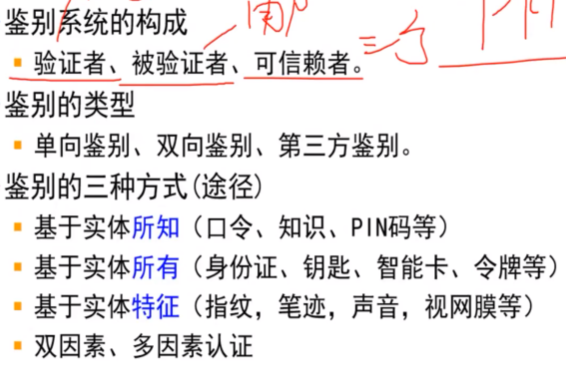

鉴别的基本概念

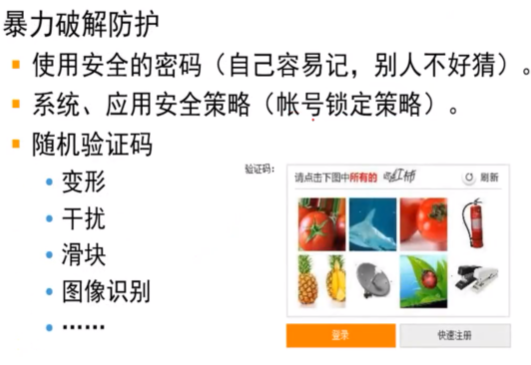

密码暴力破解防护

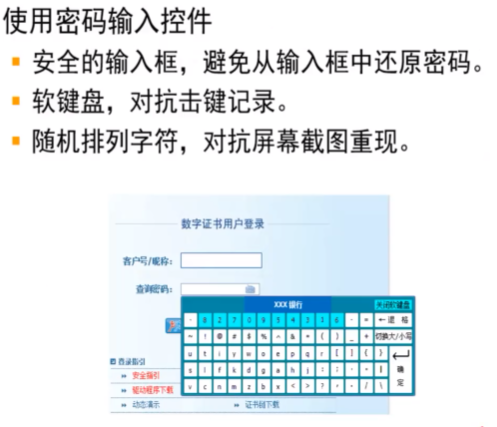

木马窃取密码安全防护

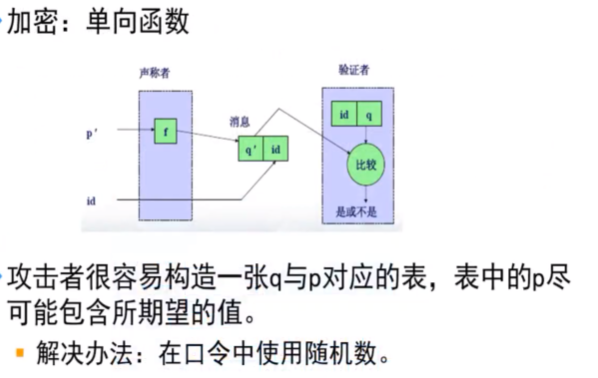

密码嗅探攻击安全防护

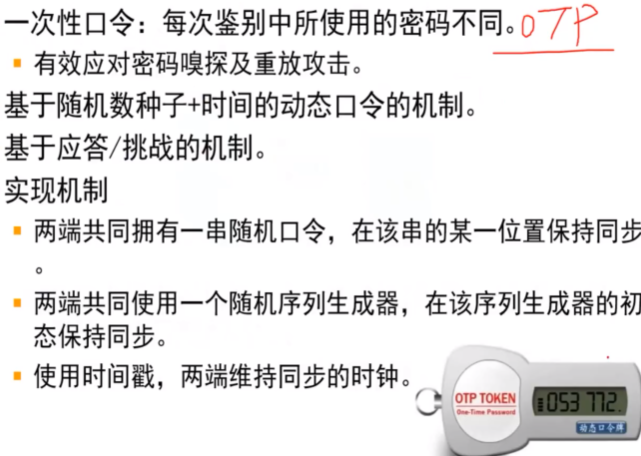

一次性口令机制 One Time Password

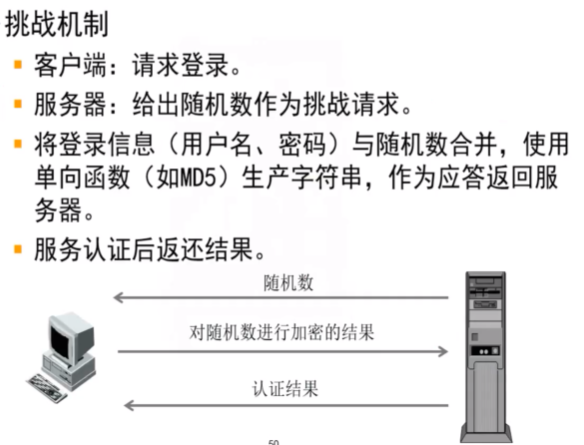

密码嗅探级重放攻击防护

手机短信验证码

基于实体所有的鉴别方法

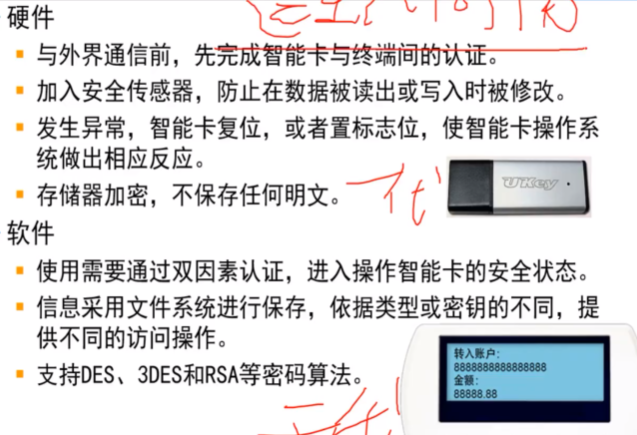

USBKey

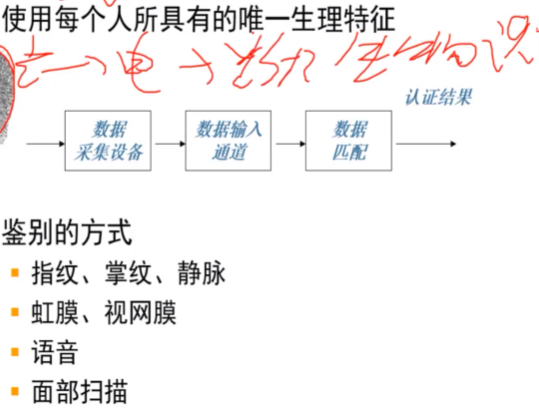

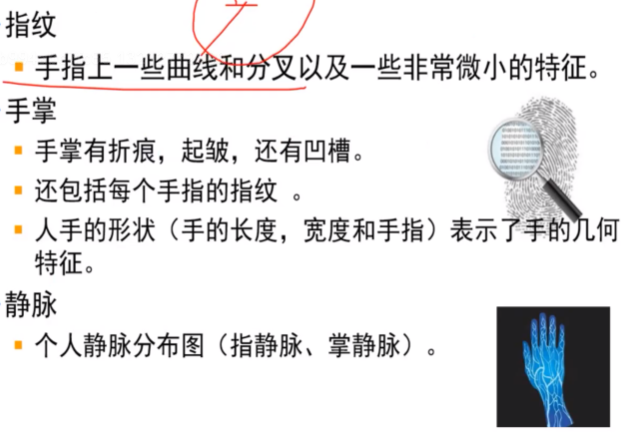

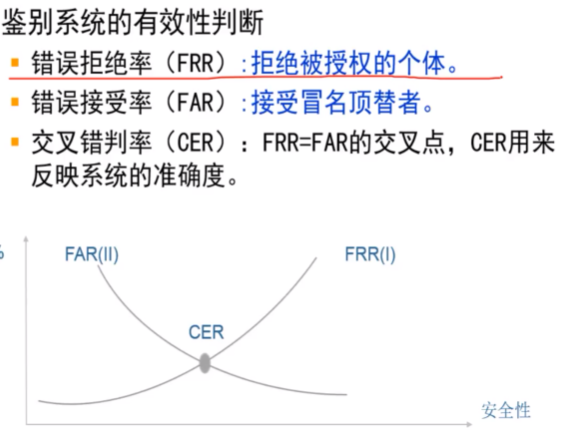

基于实体特征的鉴别方法

单点登录

Kerberos协议

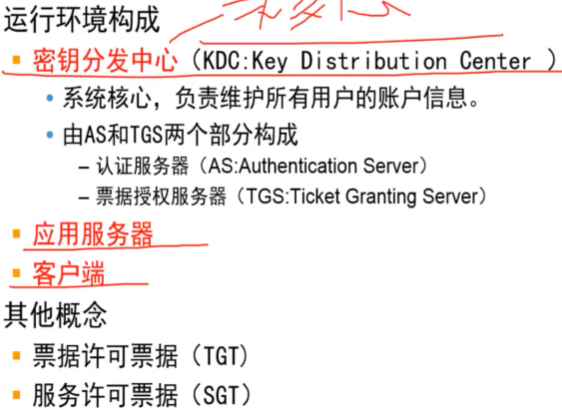

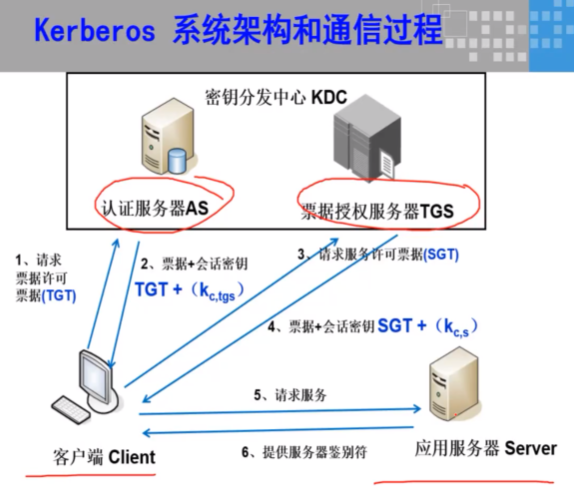

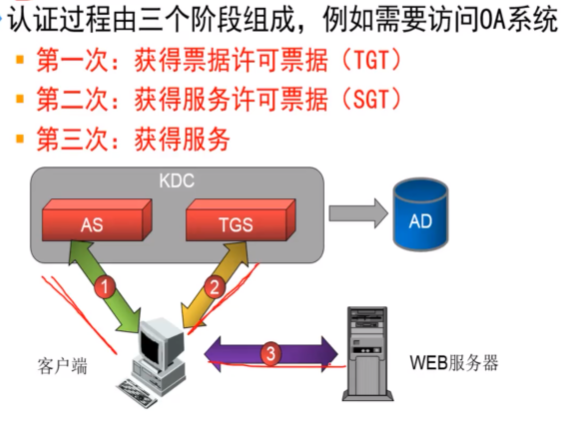

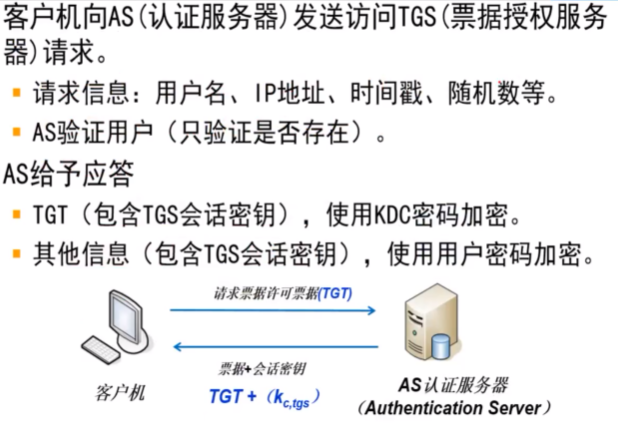

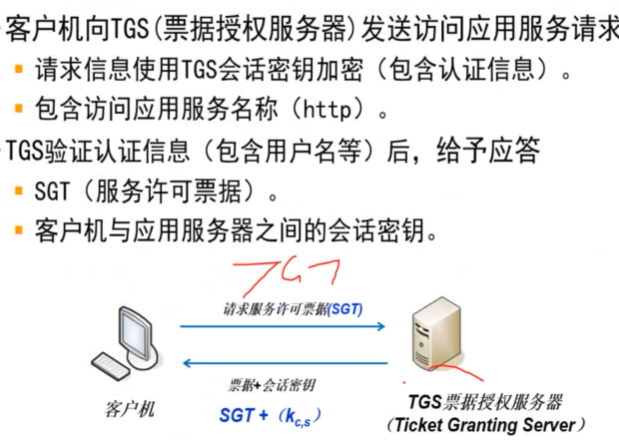

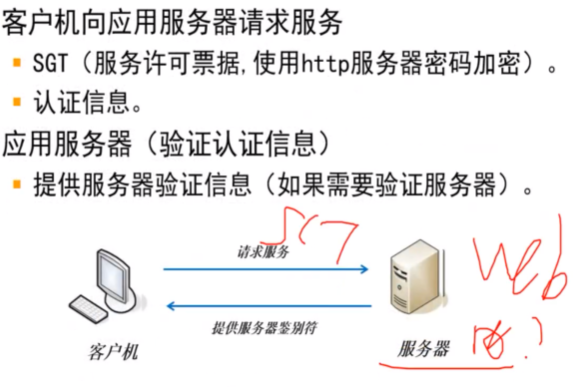

Kerberos认证过程

Kerberos工作过程

Kerberos认证协议的特点

AAA协议

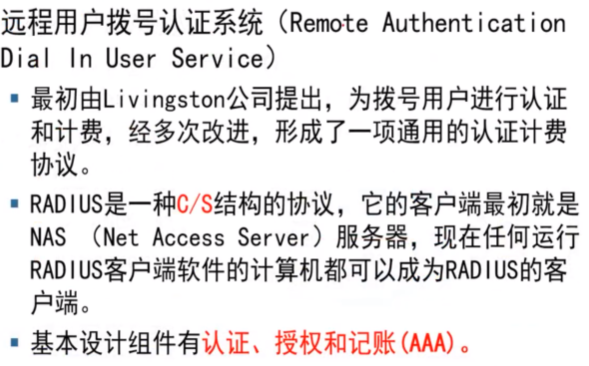

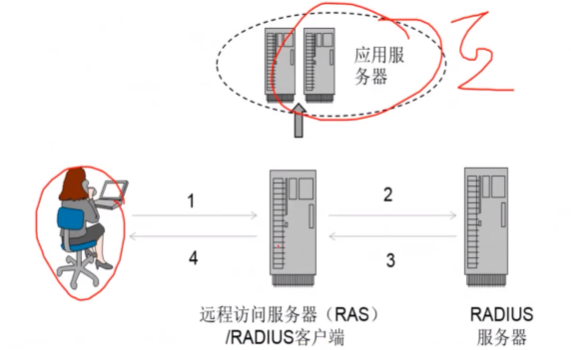

RADIUS协议

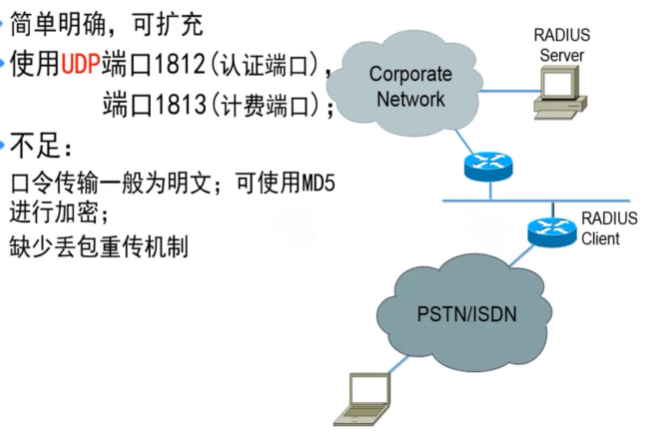

RADIUS协议特点

TACACS+协议

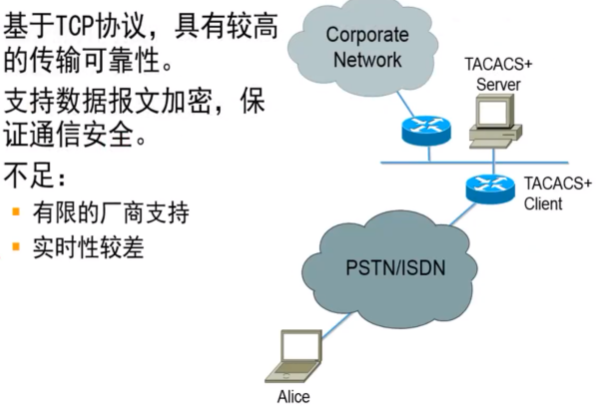

TACACS+协议特点

Diameter协议

Diemeter协议特点

访问控制

访问控制:为用户对系统资源提供最大限度共享的基础上,对用户的访问权进行管理,防止对信息的非授权篡改和滥用

访问控制作用:

·保证用户在系统安全策略下正常工作

·拒绝非法用户的非授权访问请求

·拒绝合法用户越权的服务请求

主体与客体

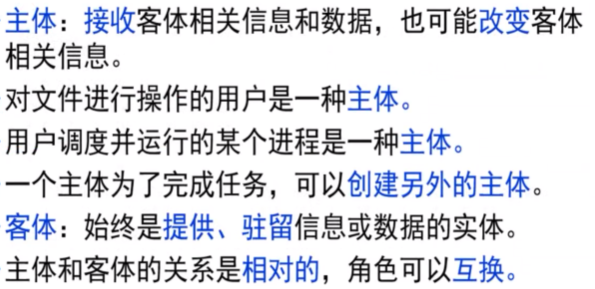

主体与客体之间的关系

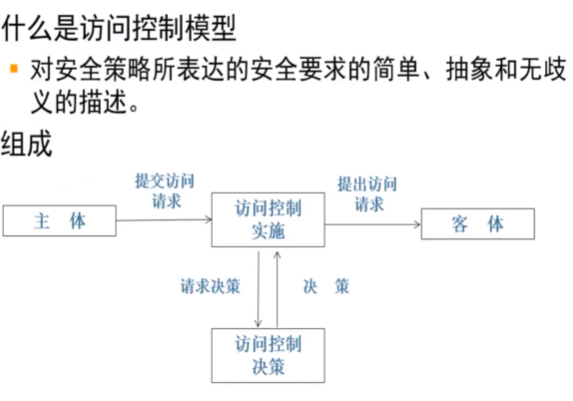

访问控制基本概念

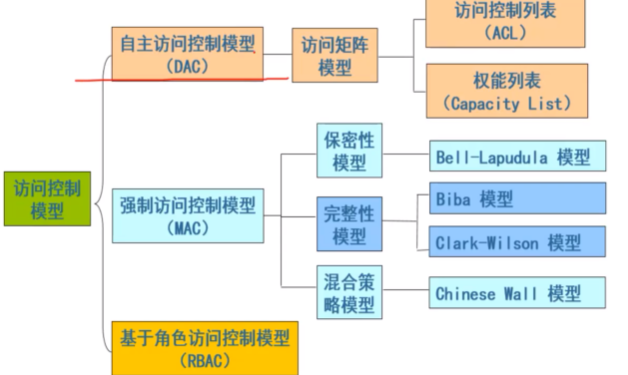

访问控制模型分类

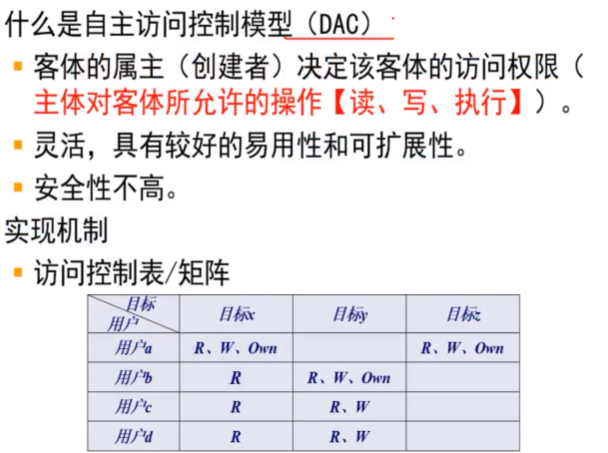

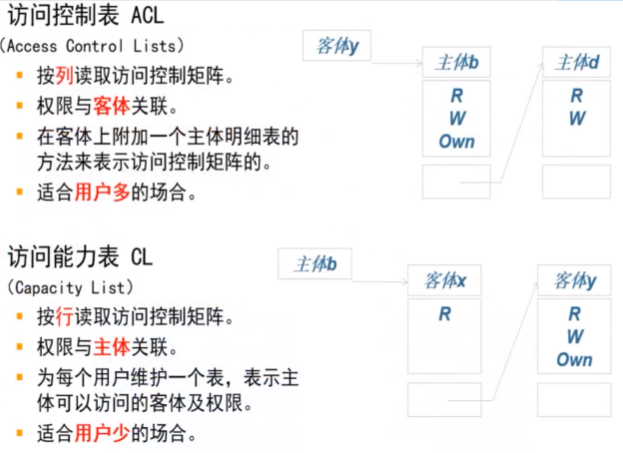

自主访问控制模型

自主访问控制特点

强制访问控制模型

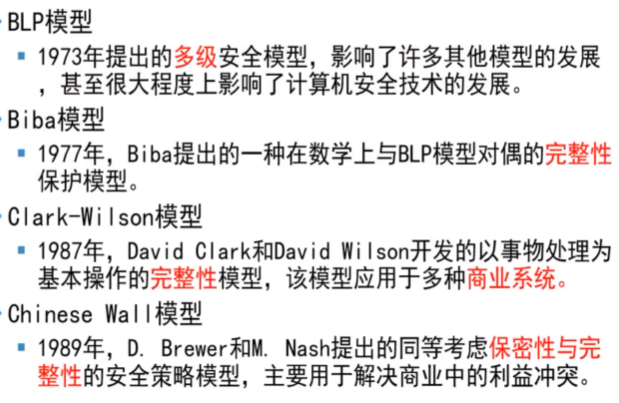

常见强制访问控制模型

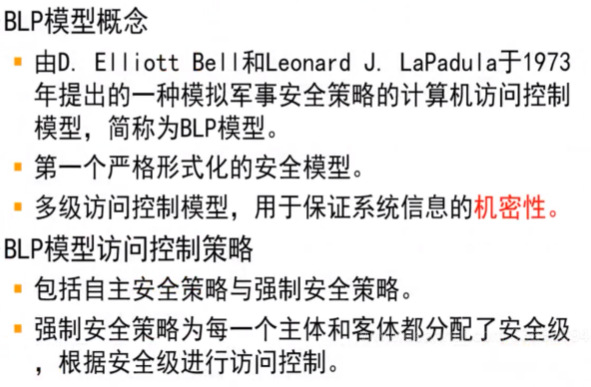

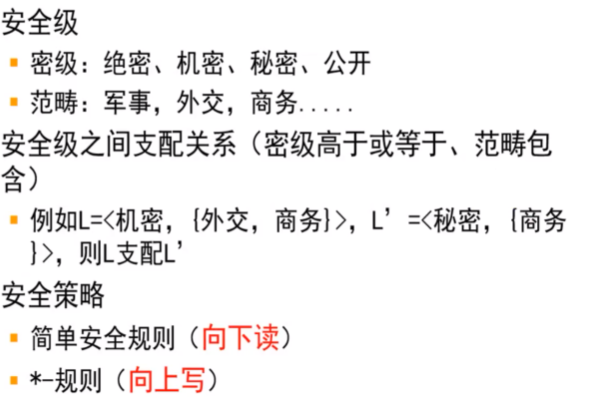

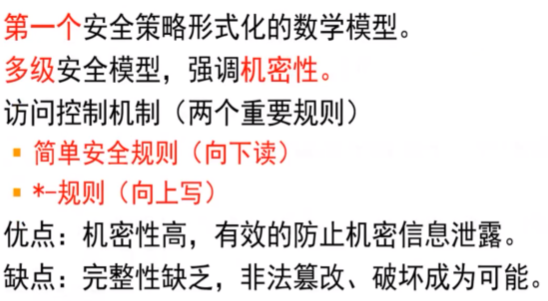

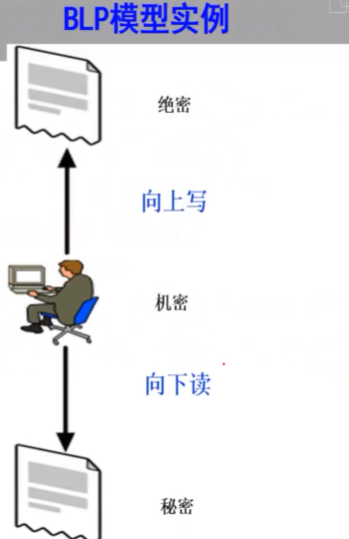

强制访问控制BLP模型

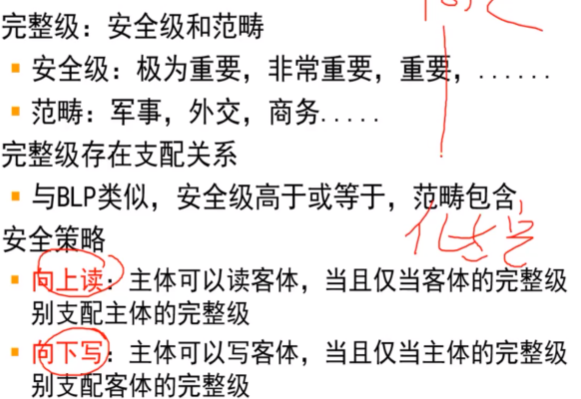

强制访问控制模型Biba

Biba模型的构成

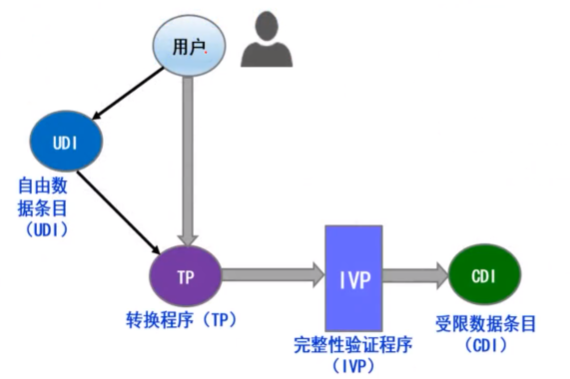

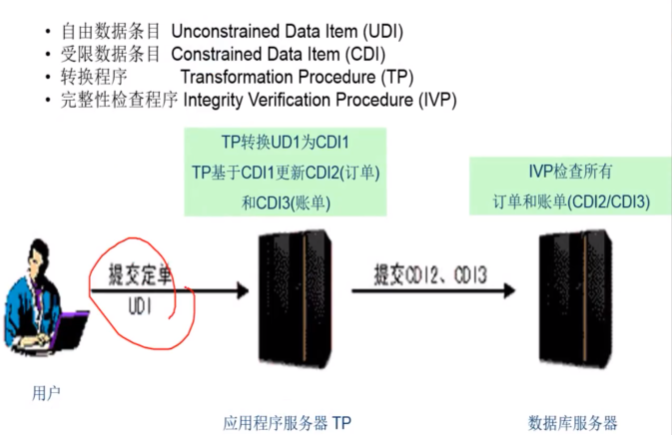

强制访问控制模型 Clark-Wilson

组成

Clark-Wilson模型

多边安全模型 Chinese Wall

组成

Chinese Wall模型示例

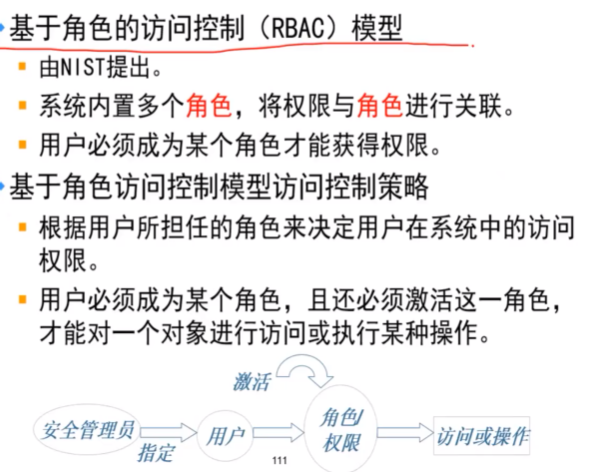

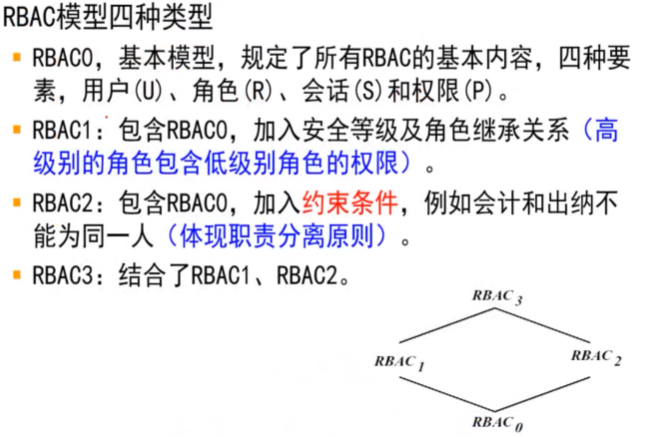

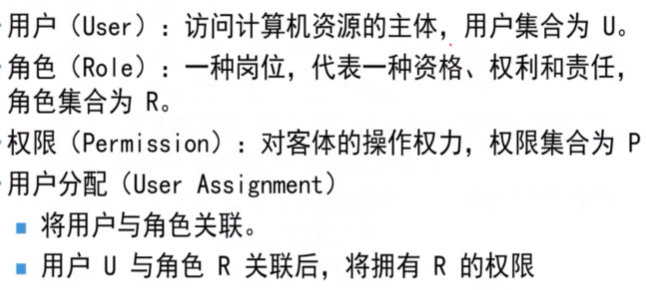

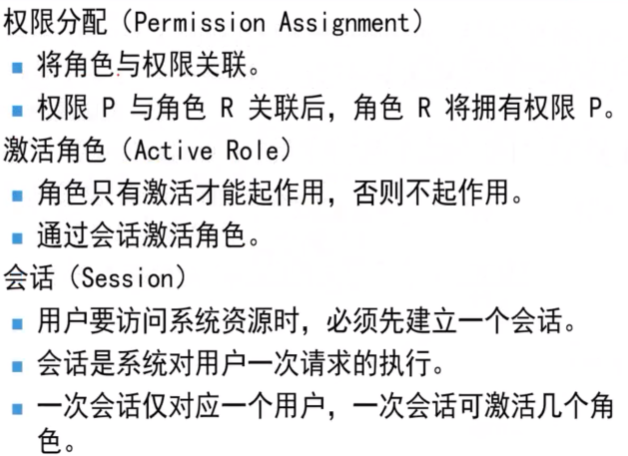

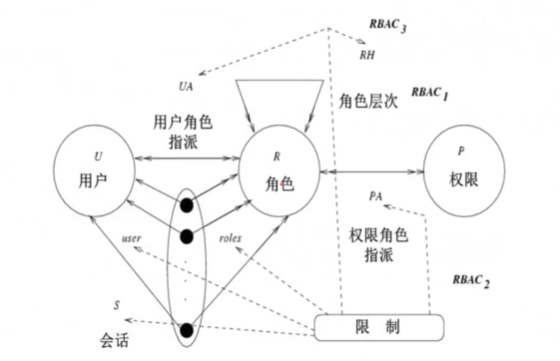

基于角色的访问控制

RBAC模型构成

组成

基本机制

实例

RBAC模型的特点

基于规则的访问控制

PMI 特权管理基础设施

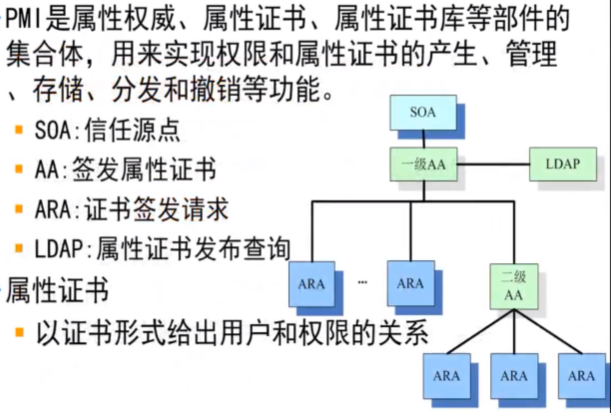

PMI体系架构

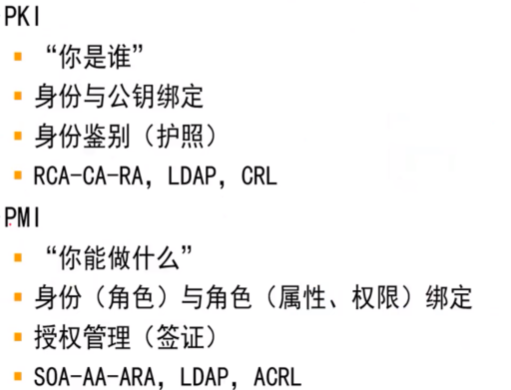

PKI和PMI对比

更新: 2025-03-11 10:39:35

原文: http://www.yuque.com/yuhui.net/network/vlvdmfri88w9a2km

评论(0)

暂无评论